Управление доступом к информации

Осуществляется следующими методами: использованием замков и ключей; применением таблиц управления доступом; протоколированием и аудитом; экранированием; криптографией.

Замки и ключи. Замóк– средство аутентификации[11] пользователя в системе. С помощью аутентификации вторая сторона убеждается, что пользователь – тот, за кого он себя выдает. Ключ– идентификатор пользователя, с помощью которого он получает доступ к информации. Ключ позволяет пользователю назвать себя, сообщив имя. Различают следующие способы идентификации:

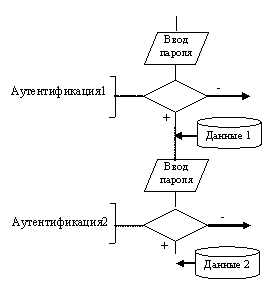

1) пароль. Его применение при работе системы демонстрируется блок-схемой рис. 3.2.

Рис. 3.2. Схема использования замков и ключей

Аутентификация1 позволяет пользователю (в случае ввода верного пароля-ключа) работать с Данными1, аутентификация2 – с Данными2. В обоих случаях при вводе неверного пароля доступ к данным блокируется. Недостаток этого метода состоит в необходимости многократного ввода пароля пользователем по ходу решения задачи. Кроме того, парольная защита не очень надежна, так как пароль можно подобрать. Для повышения надежности парольной защиты существуют следующие рекомендации:

Ø нельзя делиться своим паролем ни с кем, пароль должен быть трудно угадываемым;

Ø для создания пароля нужно использовать строчные и прописные буквы, цифры, знаки пунктуации, а еще лучше позволить компьютеру самому сгенерировать пароль, т.е. использовать программные генераторы паролей, которые порождают благозвучные запоминающиеся пароли;

Ø предпочтительно использовать длинные пароли, так как они более безопасны, лучше всего, чтобы пароль состоял из 6 и более символов;

Ø пароль не должен отображаться на экране компьютера при его вводе;

Ø нельзя записывать пароль на столе, стене или терминале, его нужно держать в памяти;

Ø пароль нужно периодически менять и делать это не по графику;

Ø на должности администратора паролей должен быть самый надежный человек;

Ø не рекомендуется использовать один и тот же пароль для всех сотрудников в группе;

Ø когда сотрудник увольняется, необходимо сменить пароль;

Ø сотрудники должны расписываться за получение паролей;

Ø ограничить число неудачных попыток входа в систему;

2) личные карточки. Еще более надежное решение состоит в организации контроля доступа в помещения или к конкретному компьютеру сети с помощью идентификационных пластиковых карточек с встроенной микросхемой - так называемых микропроцессорных карточек (smart-card). Их надежность обусловлена в первую очередь невозможностью копирования или подделки кустарным способом. Установка специального считывающего устройства таких карточек возможна не только на входе в помещения, где расположены компьютеры, но и непосредственно на рабочих станциях и серверах сети. Само владение карточкой подтверждает подлинность пользователя. Возможно (но не обязательно) набрать на клавиатуре идентификационный номер пользователя, который проверяется процессором на совпадение с номером, записанным на карточке. Также проверяется подлинность самой карточки (подобные карточки используются при работе с банкоматами). Преимущества перед паролями заключаются в следующем: применяются два способа защиты, аутентификационная информация обрабатывается самим устройством чтения, что исключает электронный перехват при передаче в компьютер;

3) биометрические характеристики(отпечатки пальцев, голос, сетчатка глаза и т.д.). Устройства контроля сложны и дороги в этом случае, поэтому применяются в специфических организациях.

Таблицы управления доступом. В них перечисляются все пользователи и все массивы данных, а также указывается, какой вид доступа связывает пользователя и тот или иной массив данных. Структура такой таблицы может иметь вид:

| Пользователь1 | Пользователь2 | ……. | ПользовательN | |

| Данные1 | чтение и запись | нет доступа | ….. | нет доступа |

| ….. | …… | ……. | ….. | ……. |

| ДанныеM | нет доступа | нет доступа | ….. | запись |

Достоинства метода: возможно построение таблицы непосредственно пользователями; отсутствует необходимость указания ключей; таблица просто изменяется.

Протоколирование и аудит. Протоколирование– это сбор и накопление информации о событиях, происходящих в системе. Аудит– это анализ накопленной информации, проводимый оперативно или периодически. Целями протоколирования и аудита являются:

1) обеспечение подотчетности пользователей, что важно как средство сдерживания незаконных операций;

2) обеспечение возможности реконструкции последовательности событий;

3) обнаружение попыток нарушения информационной безопасности;

4) предоставление информации для выявления и анализа проблем.

При протоколировании необходима определенная степень детализации событий: слишком обширное протоколирование снижает производительность сервисов, что затрудняет аудит, уменьшая безопасность.

Экранирование. Это управление выводом на экран. Наиболее известные приемы: скрытие файлов и папок в ОС, заставка экрана (возможно, с паролем), скрытый текст в MS Word, а также скрытые строки и столбцы в MS Excel и т.д.

Криптография. Это один из видов кодирования дискретного сигнала, который рассматривался в курсе информатики. Простейшим видом криптографического кодирования является метод простой подстановки, когда каждый символ исходного алфавита, применяемого для представления сообщения, заменяется некоторым другим произвольным символом, принадлежащим кодовому алфавиту. Чтобы декодировать такое сообщение, надо знать таблицу соответствия между исходным и кодовым алфавитами.

Дата добавления: 2017-05-02; просмотров: 2395;