Электрографическая технология

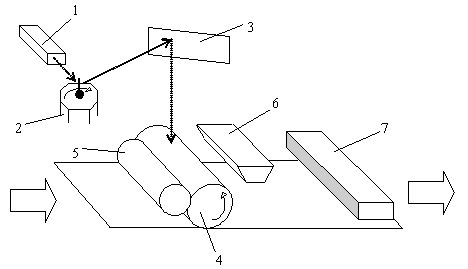

Примером устройства вывода, использующего электрографическую технологию, является лазерный принтер (плоттер). Схема лазерного принтера приведена на рис. 1.32.

1 – источник лазерного луча, включающийся и выключающийся управляющим микропроцессором;

2 – шестигранное зеркало, разворачивающее луч в строку;

3 – отражающее зеркало;

4 – печатающий барабан;

5 – валик, подающий из специального контейнера красящий материал (тонер) на барабан;

6 – очиститель валика от тонера;

7 – узел фиксации изображения.

Рис. 1.32. Схема лазерного устройства вывода

Наиболее важными частями лазерного принтера можно считать фотопроводящий барабан (4), полупроводниковый лазер (1) и прецизионную оптико-механическую систему, перемещающую луч (2). Лазер формирует электронное изображение на светочувствительном фотоприемном покрытии барабана последовательно для каждого цвета тонера (CMYK). Перед приемом строки изображения барабан заряжается с помощью облегающей его сетки (на рисунке не показана), которая под напряжением вызывает возникновение ионизированной области вокруг барабана, которая его и заряжает. Попадающий на барабан луч разряжает некоторые участки. После формирования строки изображения шаговый двигатель поворачивает барабан для формирования следующей строки. Когда изображение на фоточувствительном слое полностью построено, подаваемый лист заряжается таким образом, чтобы тонер из устройства 5 попадал на барабан, а затем с барабана притягивался к бумаге. После этого изображение закрепляется на ней за счет нагрева частиц тонера до температуры плавления (это осуществляется в блоке 7): тонер содержит легко плавящееся вещество (полимер или смолу); при нагревании и повышении давления порошок плавится и соединяется с бумагой. Окончательную фиксацию изображения осуществляют специальные валики, прижимающие расплавленный тонер к бумаге (не показаны).

Накопление данных

Накопление данных - это их перенос во времени путем организации долговременного размещения данных в виде информационных массивов. В случае электронных носителей, если информационный процесс автоматизирован, в роли таких массивов выступают файлы или базы данных (БД).

При накоплении данные организуются таким образом, чтобы достаточно просто и оперативно выполнить поиск нужной информации, который осуществляется по специальным ключевым реквизитам. Методика поиска определяется организацией информационных массивов. Для минимизации времени поиска часто при использовании электронных носителей вводятся дополнительные служебные массивы. При этом имеет значение экономический аспект: стоимость процедуры накопления должна быть соизмерима с ценностью данных.

Различают структурированные и неструктурированные данные. В структурированных данных отражаются отдельные факты предметной области. Эта форма наиболее распространена в современных БД. Неструктурированные данные произвольны по формату и содержат тексты, графику и другие формы. Такие данные широко используются, например, в Интернет-технологиях и предоставляются пользователю в виде отклика поисковыми системами Интернета.

Для структурированных данных файл -это совокупность однотипно построенных записей, где под записью понимают элемент накопления, в состав которого входит группа взаимосвязанных полей. Эта группа конструируется на основе какой-то реальной задачи и может повторяться как конструкция с изменением лишь значений отдельных полей записей.

Особенности файловой организации структурированных данных, связанные с ее недостатками:

1) по мере возникновения новых задач в предметной области создаются новые файлы;

2) организация файлов независима, поэтому нельзя представить информацию, отражающую взаимодействие файлов между собой;

3) использование файлов зачастую требует знания их принципа организации и языков программирования;

4) большое время затрачивается на получение ответа на запрос, качество решений бывает невысоким из-за отсутствия целостного представления данных;

5) имеет место дублирование данных;

6) усложнены процедуры модификации данных.

Для неструктурированных данных файл– это собственно информационный элемент, произвольный по структуре и содержанию, например, некоторый документ, подготовленный в MS Word.

С увеличением сложности решаемых задач и расширением возможностей используемых средств вычислительной техники с начала 60-х г. г. XX века получает развитие концепция БД. Первоначально они были ориентированы на структурированные данные. Отличительные особенности БД:

1) взаимная связь данных, что упрощает их модификацию;

2) возможность разделения данных на данные общего пользования (формируют глобальные БД) и данные для конкретных прикладных задач (составляют локальные БД). Такая технология называется распределенной. Она может привести к некоторой избыточности данных и порождает проблему защиты данных и управления правами доступа;

3) для поддержания глобальных БД и разработки общей структуры БД вводится должность администратора БД.

Для управления данными в БД разрабатываются специальные языковые средства: языки описания структур данных и языки манипулирования данными, которые составляли системы управления базами данных - СУБД. Современные СУБД, в основном, ориентированы на структурированные данные. Они характеризуются направленностью на распределенную обработку и имеют графический интерфейс для описания данных и манипулирования ими. Тем не менее остаются встроенные языки программирования, которые позволяют решать задачи, не укладывающиеся в принятые интерфейсные средства.

В настоящее время разрабатываются СУБД и для неструктурированных данных.

Накопление включает процедуры актуализациииобеспечения информационной безопасности.

Под актуализацией понимается поддержание данных на уровне, соответствующем информационным потребностям решаемых задач в системе, где организована ИТ. Актуализация данных осуществляется с помощью следующих операций:

· добавление новых данных к уже хранимым данным,

· корректировка (изменения значений или элементов структур) данных,

· уничтожение данных, если они устарели и уже не могут быть использованы при решении функциональных задач системы.

Информационной безопасностью называют меры по защите информации от неавторизованного доступа, разрушения, модификации, раскрытия и задержек в доступе. Информационная безопасность дает гарантию того, что достигаются следующие цели:

· конфиденциальность закрытой информации;

· целостность информации и процессов ее создания, ввода, обработки и вывода;

· доступность информации, когда она нужна;

· учет всех процессов, связанных с информацией.

В настоящее время наиболее подробным законодательным документом России в области информационной безопасности является Уголовный кодекс. В разделе "Преступления против общественной безопасности" имеется глава "Преступления в сфере компьютерной информации". Она содержит три статьи - "Неправомерный доступ к компьютерной информации", "Создание, использование и распространение вредоносных программ для ЭВМ" и "Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сетей". Уголовный кодекс стоит на страже всех аспектов информационной безопасности - доступности, целостности, конфиденциальности, предусматривая наказания за "уничтожение, блокирование, модификацию и копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сетей".

Защита информации включает следующие аспекты:

1) законодательный – принятие законов, нормативных актов, стандартов как на государственном, так и на местном уровне;

2) идеологический - разъяснения, убеждения, приемы воспитания персонала, направленные на обеспечение безопасности данных;

3) управленческий –это различные организационные решения (распоряжения, приказы и т.д.), направленные на обеспечение безопасности данных;

4) организационный. Заключается в выполнении технических норм работы с носителями информации, например:

Ø носители должны храниться в местах, недоступных для посторонних лиц;

Ø важная информация должна иметь несколько копий на разных носителях;

Ø защиту данных на жестких дисках следует поддерживать периодическим копированием их на другие машинные носители. При этом частота копирования должна выбираться из соображений минимизации среднего времени на копирование и времени на восстановление информации после последнего копирования в случае возникновения дефектов в модифицированной версии;

Ø данные, относящиеся к различным задачам, целесообразно хранить отдельно;

Ø необходимо строго руководствоваться правилами обращения с носителями;

5) программно-технический (рассматривается далее). Включает процессы:

Ø управление доступом - это защита данных от несанкционированного доступа;

Ø управление целостностью - это защита от неверных изменений и разрушений.

Дата добавления: 2017-05-02; просмотров: 2155;