Средства управления проектом

Все программные комплексы обязательно содержат средства управления проектом. Эту задачу решает менеджер проекта, в обязанности которого входит:

· представление всех элементов проекта и общей его структуры в удобном виде (создание, удаление, переименование и копирование компонентов, автоматический вызов соответствующих редакторов для любой глубины вложения программных компонентов, настройка ресурсов);

· управление процессом трансляции и сборки кода, настройка опций транслятора;

· сравнение нескольких проектов или их версий;

· управление библиотеками – включение необходимых библиотек в состав проекта, а также создание и сопровождение новых библиотек;

· документирование проекта.

Документирование проекта в комплексах МЭК-программирования предусматривает распечатку всех данных проекта, включая:

· текстовое описание, дата создания и авторские права;

· описание переменных и реализацию всех компонентов проекта;

· ресурсы проекта — конфигурацию ПЛК, описание глобальных переменных, настройки задач, список и состав библиотечных модулей;

· таблицу перекрестных ссылок и стек вызовов;

· окно трассировки.

Следует учесть, что нельзя ожидать от системы программирования полного комплекта документации в соответствии с требованиями ЕСКД. Под словами «полная документация» в руководстве по применению системы понимается только то, что по данному печатному документу можно полностью и однозначно восстановить проект.

Сохранение и восстановление проекта. В реальной жизни нельзя исключать ситуацию, когда исходные файлы проекта окажутся утраченными. В случае необходимости внести поправки в работу готовой программы можно следующими путями:

1. Декомпиляция кода. Механизм декомпиляции кода состоит в следующем. Исполняемый код считывается из памяти ПЛК и преобразуется в МЭК-программы. Однако, для систем, генерирующих машинный код, эта задача практически невыполнима.

2. Сжатие всех файлов проекта и сохранение в памяти ПЛК. Современные мощные алгоритмы компрессии и существенное удешевление памяти делают такой подход все более популярным. При наличии достаточного объема памяти ПЛК такой способ архивации является наиболее удобным.

3. Правильная организация работы. В комплекс разработчика включается утилита для периодической архивации проектов и сохранения на сервере, на сменных носителях, в печатном виде и отправки по электронной почте. В архив помещаются исходные файлы, включенные в проект библиотеки, объектные файлы, текстовое описание архива и любые другие нужные файлы. В связи с наличием накопителей большой емкости и надежных перезаписываемых оптических носителей такой подход не имеет технических препятствий.

Программные комплексы должны иметь средства обеспечения безопасности. Возможность просмотра и модификации проекта закрывается парольным доступом или аппаратным ключом. Посторонний человек не должен иметь возможности читать, распечатывать и модифицировать проект.

Программные комплексы должны позволять осуществлять импорт и экспортпроектов.

3 Проектирование систем автоматизации с применением ЛОКАЛЬНЫХ ВЫЧИСЛИТЕЛЬНЫХ СЕТЕЙ

3.1 Принципы организации и стеки протоколов локальных сетей

Любая производственная технология представляет собой набор отдельных операций – от обработки сырья до организации системы хранения продукции. Все эти операции должны быть связаны информационными потоками. Современные решения в области обработки информации и создания систем автоматизации базируются на применении локальных вычислительных сетей.

Под термином «локальные сети» или LAN (Loсal Area Network) понимают системы связи определенного числа компьютеров с высокой скоростью обмена данными (от 10 до 1000 Мбит/с и более), низким уровнем ошибок передачи (10-7...10-8) и эффективным механизмом управления обменом.

Обмен данными между компьютерами подразумевает обработку специфических данных. Гарантия совместной работы отдельных частей системы возможна лишь тогда, когда связь между ними организована в соответствии с принципами открытых систем (open systems). С целью разрешения проблемы взаимодействия открытых систем с различными видами вычислительного оборудования и различающимися стандартами протоколов Международной организацией по стандартизации (ISO) была предложена семиуровневая «Описательная модель взаимосвязи открытых систем» (ISO/OSI Model), функции которой приведены в табл. 3.1.

Таблица 3.1 – Функции уровней OSI-модели

| Уровень OSI-модели | Функция |

| 7 – Прикладной | Обеспечивает взаимодействие программ с объектами сети |

| 6 – Представления данных | Определяет синтаксис данных, отображает их на виртуальном терминале |

| 5 – Сеансовый | Организует диалог между объектами сети |

| 4 – Транспортный | Обеспечивает прозрачность передачи данных между абонентами сети |

| 3 – Сетевой | Определяет маршрут передачи, организует временные каналы связи |

| 2 – Передачи данных | Осуществляет передачу данных по каналу, контроль ошибок, синхронизацию |

| 1 – Физический | Устанавливает и поддерживает физические соединения |

Семиуровневая модель OSI разрешает проблему взаимодействия, однако страдает недостатками. При попытке построения сети в точном соответствии с моделью OSI сеть становится дорогой, ненадёжной и неудобной в эксплуатации. Основной недостаток OSI создает транспортный уровень, который не позволяет производить обмен простыми датаграммами без установления соединения (в модели OSI предусмотрено управление потоком по типу TCP, то есть с установлением соединения).

В связи с этим были созданы новые сетевые протоколы. Их привязка к уровням OSI является несколько условной: некоторые протоколы занимают несколько уровней модели OSI.

В настоящее время наибольшее распространение получили два семейства (стека) протоколов – стек TCP/IP и стек IPX/SPX.

Семейство TCP/IP имеет три транспортных протокола:

1 TCP, полностью соответствующий OSI. Он обеспечивает проверку получения данных.

2 UDP (Unreliable Datagram Protocol – протокол ненадёжных датаграмм), отвечающий транспортному уровню только наличием порта. Он обеспечивает обмен датаграммами между приложениями, не гарантируя получение данных.

3 SCTP (Stream Control Transmission Protocol – протокол транспортного уровня с управлением потоком), разработанный для устранения некоторых недостатков TCP и обеспечивающий многопоточность, защиту от SYN-flood атак, синхронное соединение между двумя хостами по двум и более независимым физическим каналам (multi-homing).

Примечание. «SYN flood атака» – это пакетное нападение хакера, которое поглощает максимальное количество ресурсов. Такая флуд-атака на сегодняшний день является наиболее опасной. Основной её особенностью является то, что флуд-атака фальсифицирует ТСР-подключения с фальшивых адресов, на которые атакуемый компьютер не способен ответить. Это и приводит к падению сервера.

В семействе TCP/IP есть ещё около двухсот протоколов, самым известным из которых является служебный протокол ICMP, используемый для внутренних нужд, например, формирования сообщений об ошибках.

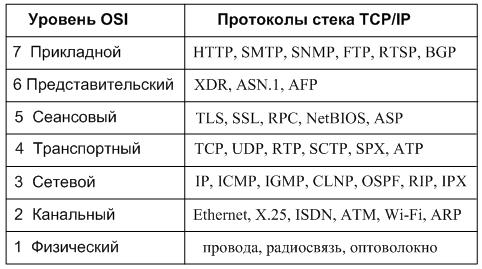

Распределение протоколов TCP/IP в модели OSI показано в табл. 3.2.

Стек IPX/SPX является собственностью фирмы Novell и на его реализацию нужно получать лицензию фирмы. Длительное время этот стек протоколов применялся только в сетях NetWare. Однако сейчас стек IPX/SPX реализован не только в NetWare, но и в других сетевых операционных системах – UNIX, Sun Solaris, Microsoft Windows NT.

Таблица 3.2

На физическом и канальном уровнях в сетях Novell используются все популярные протоколы этих уровней (Ethernet, Token Ring, FDDI и др.).

На сетевом уровне в стеке Novell используется протокол IPX, который обеспечивает выполнение трех функций: задание адреса, установление маршрута и рассылку дейтаграмм. Протокол IPX поддерживает только дейтаграммный способ обмена сообщениями, за счет чего экономно потребляет вычислительные ресурсы. На сетевом уровне также используются протоколы обмена маршрутной информацией RIP и NLSP (аналог протокола OSPF стека TCP/IP).

Транспортному уровню модели OSI в стеке Novell соответствует протокол SPX, который осуществляет передачу сообщений с установлением соединений.

На верхних уровнях – прикладном, представительном и сеансовом – используются протоколы NCP и SAP. Протокол NCP (NetWare Core Protocol) является протоколом взаимодействия сервера NetWare и оболочки рабочей станции. Этот протокол прикладного уровня реализует архитектуру клиент-сервер на верхних уровнях модели OSI. Протокол SAP (Service Advertising Protocol) выполняет функцию объявления о сервисе, концептуально он подобен протоколу RIP. Пакеты SAP в значительной степени засоряют сеть, поэтому одной из основных задач маршрутизаторов, выходящих на глобальные связи, является фильтрация трафика SAP-пакетов и RIP-пакетов.

Особенности стека IPX/SPX обусловлены особенностями ОС NetWare, а именно ориентацией ее ранних версий (до 4.0) на работу в локальных сетях небольших размеров, состоящих из персональных компьютеров со скромными ресурсами. Поэтому Novell нужны были протоколы, на реализацию которых требовалось минимальное количество оперативной памяти и которые бы быстро работали на процессорах небольшой вычислительной мощности. В результате, протоколы стека IPX/SPX хорошо работают в локальных сетях и не очень в больших корпоративных сетях.

В качестве адреса хоста IPX использует идентификатор, образованный из четырёхбайтного номера сети, назначаемого маршрутизаторами, и MAC-адреса сетевого адаптера.

Следует учесть, что в простых локальных сетях используются только три уровня – физический уровень (1), уровень передачи данных (2) и прикладной уровень (7) OSI-модели.

Варианты сетевого объединения

Способ (тип) сетевого объединения различных устройств описывает сетевая топология. Существует несколько видов топологий, отличающихся друг от друга по трем основным критериям:

· режим доступа к сети;

· средства контроля передачи и восстановления данных;

· возможность изменения числа узлов сети.

Основные топологии – это звезда, кольцо и шина. Сравнение этих топологий представлено в таблице 3.3.

Таблица 3.3 – Сравнительные характеристики основных топологий

| Характеристики | Режим доступа | Надежность | Расширяемость |

| Звезда (star) | Доступ осуществляется через центральный узел | Сбой центрального узла приводит к сбою всей системы | Ограничена числом физических портов на центральном узле |

| Кольцо (ring) | Децентрализованное управление, доступ от узла к узлу | Разрыв линии связи приводит к сбою всей сети | Возможно расширение, но время ответа уменьшается |

| Шина (bus) | Возможен централизованный и децентрализованный доступ | Ошибка или сбой одного узла не приводит к сбою сети | Возможно расширение, но время ответа уменьшается |

Шина. Топология «шина» предполагает равноправие абонентов и идентичность оборудования. В шине реализуется полудуплексный обмен, поэтому разрешение конфликтов ложится на сетевое оборудование. Эта топология широко распространена в сетях Arcnet и Ethernet.

Шина работоспособна при отказе отдельных компьютеров. Однако связь становится невозможной при обрыве шины и возникновению висячих концов без терминаторов – специальных согласующих устройств на концах шины, которые включаются для подавления сигнала отражения. Любой отказ сетевого оборудования в шине трудно локализовать, так как все адаптеры включены параллельно. Короткие замыкания в любой точке кабеля выводят из строя всю сеть. Длина сети ограничена из-за проблем с конечной скоростью распространения сигнала по линии.

Звезда. Это топология с явно выраженным центром. Поэтому центральный компьютер должен быть более мощным. Сетевое оборудование значительно проще, чем в шине, конфликты невозможны. Однако в топологии «звезда» количество абонентов ограничено (8...16).

В практике большее распространение получила пассивная «звезда»,

в центре которой вместо компьютера ставится концентратор или хаб (hub).

Кольцо. Кольцевая топология имеет следующие преимущества:

Ÿ количество абонентов может достигать несколько сотен;

Ÿ длина линий связи достигает десятков километров;

Ÿ сигнал практически не ослабляется, так как каждый компьютер является ретранслятором;

Ÿ топология образует систему приоритетов – кто ближе, тот раньше получает информацию.

Однако сети с кольцевой топологией имеют низкую надежность.

При выборе топологии сети следует учитывать объем передаваемых полезных данных и требуемое для этого время, наличие задач реального времени, максимальную длину сети, допустимое число узлов на шине, помехозащищенность, а также затраты на создание сети.

Часто стремление максимально улучшить один параметр может привести к нежелательному ухудшению другого параметра. Поэтому при выборе того или иного решения необходимо следовать принципу разумной достаточности.

В ряде случаев целесообразно использовать комбинированную топологию, например, при организации информационной системы крупного предприятия в помещениях отдельных проектных подразделений применить топологию шины или звезды, а связь между подразделениями для повышения надежности работы осуществлять через сеть кольцевой топологии.

Дата добавления: 2016-12-09; просмотров: 3572;