Компьютерные преступления

Под компьютерными преступлениями понимаются предусмотренные законом общественно-опасные деяния с использованием компьютерной техники. С компьютерными преступлениями тесно связана информационная безопасность.

Проблема информационной безопасности возникла достаточно давно и имеет глубокие исторические корни. До сравнительно недавнего времени методы защиты информации были в исключительной компетенции спецслужб, обеспечивающих безопасность страны. Однако новые технологии измерения, передачи, обработки и хранения информации значительно расширили сферы деятельности людей, нуждающихся в защите информации, привели к развитию и распространению новых методов несанкционированного доступа к информации и, как следствие, к интенсивному развитию нового научного направления — «информационная безопасность». Все это связано, прежде всего, с появлением систем обработки данных на базе компьютеров, а также с бурным развитием систем передачи данных.

Можно выделить некоторые причины, которые и привели к необходимости как разработки новых методов защиты информации, так и к дальнейшему развитию традиционных.

Первые системы коллективного пользования ЭВМ, а затем объединение их в глобальные и локальные сети, технологии открытых систем уже на первом этапе выявили потребность в защите информации от случайных ошибок операторов, сбоев в аппаратуре, электропитании и т.п. Стремительный рост емкости внешних запоминающих устройств и высокая эффективность их использования в системах автоматизированного управления привели к созданию банков (баз) данных колоссальной емкости и высокой стоимости, одновременно создавая проблемы их защиты как от разнообразных случайностей, так и от несанкционированного доступа.

Современные информационные системы составляют техническую основу органов управления государственной власти, промышленных предприятий и научно-исследовательских организаций, учреждений кредитно-финансовой сферы, банков и т.п. Сегодня, когда компьютер прочно вошел в наш быт, мы все чаще вынуждены доверять ему свои секреты (финансовые, промышленные, медицинские и др.), и в связи с этим вопросы защиты информации приобретают всеобъемлющий характер.

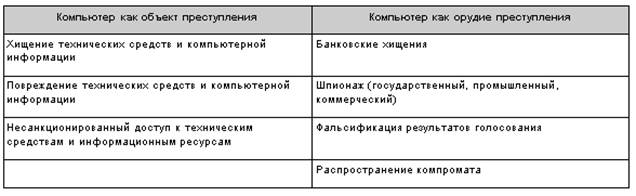

Преступления, связанные с компьютерами, можно разделить на две категории (табл. 7.1). В первой категории компьютер и (или) компьютерная информация является объектом преступления. (Компьютерная информация — это информация на машинном носителе или передаваемая по каналам связи в форме, доступной компьютеру). К этой категории относятся хищение или нанесение ущерба техническим средствам и информации, несанкционированный вредоносный доступ к компьютерной системе и информационным ресурсам. Во второй категории компьютер служит орудием преступления. Таковы, например, осуществляемые с помощью компьютера банковские хищения; государственный, коммерческий, промышленный шпионаж; распространение компрометирующей информации, фальсификация результатов голосования и т.п. Обе категории преступлений тесно взаимосвязаны: например, компьютер может служить орудием несанкционированного доступа к другому компьютеру.

Таблица 7.1.

Компьютерные преступления

Различают следующие криминологические группы компьютерных преступлений.

Экономические преступления — самые распространенные, осуществляются с корыстными целями (мошенничество; хищение программ, услуг, компьютерного времени; экономический шпионаж).

Преступления против личных прав и частной сферы (сбор компрометирующих данных о лицах; разглашение банковской, врачебной и другой частной информации; получение данных о доходах или расходах).

Преступления против государственных и общественных интересов (ущерб обороноспособности, фальсификация результатов голосования).

К преступному вмешательству в работу компьютера относится:

Несанкционированный доступ к компьютерной информации в корыстных целях. При этом может использоваться чужое имя, изменение физических адресов технических устройств, остаточная информация, модификация информации и программного обеспечения, подключение записывающих устройств к каналам связи, маскировка под законного пользователя путем раскрытия его пароля (если нет средств аутентификации). При наличии незащищенных файлов несанкционированный доступ возможен и вследствие поломки.

Разработка и распространение «компьютерных вирусов», которые могут распространяться и заражать другие компьютеры; «логических или временных бомб», которые срабатывают при определенных условиях или по достижении определенного времени и полностью или частично выводят из строя компьютерную систему, а также «червей».

Халатная небрежность при разработке и эксплуатации программного обеспечения компьютерной системы, которая может привести к тяжелым последствиям. Но полной надежности быть не может, в программах всегда могут остаться незамеченные ошибки.

Подделка и фальсификация компьютерной информации. Например, при выполнении контрактных работ можно таким путем выдать вновь разработанные негодные компьютерные системы и программное обеспечение за годные и сдать заказчику. Можно фальсифицировать результаты выборов, референдумов, опросов. Возможна и фальсификация в корыстных целях.

Хищение программного обеспечения. В РФ значительная часть программного обеспечения распространяется путем краж, продажи краденого, обмена краденым. Таковы, например, известные «пиратские» компакт-диски, которые значительно дешевле лицензионных и поэтому широко применяются пользователями компьютеров. Бороться с этим видом хищений очень трудно.

Несанкционированное копирование, модификация, уничтожение информации. Преступное присваивание информации может осуществляться путем копирования. Информация должна представлять собой самостоятельный объект охраны.

Несанкционированный просмотр или хищение информации из баз данных, банков данных, баз знаний.

В информационном обществе резко увеличивается число компьютерных преступлений и их доля в общем числе преступлений. Потери могут быть огромными. Имелись покушения на компьютерные хищения на $500000, 70 млрд. руб. и многие другие, произошли хищения на несколько десятков миллионов рублей. Очень большие компьютерные хищения происходят из банков по фиктивным документам. Большинство банковских хищений остаются безнаказанными, поскольку банки обычно не заинтересованы в проведении следствия, опасаясь потери репутации и неизбежного раскрытия банковской тайны.

Предупреждение компьютерных преступлений включает технические, организационные и правовые меры.

К техническим мерам относятся:

аппаратная защита от несанкционированного доступа;

резервирование особо важных компонент компьютерной системы;

организация вычислительных сетей с перераспределением ресурсов при нарушении функционирования;

устройства обнаружения и тушения пожаров;

обнаружение утечек воды;

аппаратная защита от хищений, саботажа, диверсий, взрывов;

дублирование электропитания;

надежные запирающие устройства;

средства сигнализации.

К организационным мерам относятся:

охрана помещений;

подбор надежного персонала;

подготовленный план восстановления компьютерной системы после выхода из строя;

обслуживание и контроль работы компьютерного центра персоналом, не заинтересованным в сокрытии преступлений;

организация защиты информации от всех, включая руководство;

ограничение доступа к компьютерной системе;

выбор безопасного местонахождения информационного центра;

меры административной ответственности.

К правовым мерам относятся:

разработка правовых норм ответственности, усовершенствование уголовного и гражданского законодательства, а также судопроизводства по делам, связанным с компьютерными преступлениями (правовые нормы, предусмотренные в настоящее время Уголовным кодексом РФ, указаны далее в разделе 8);

защита авторских прав программистов;

общественный контроль за разработчиками компьютерных систем;

принятие необходимых международных соглашений по вопросам информационной (компьютерной) безопасности.

Следует подчеркнуть, что абсолютно надежной защиты компьютерной системы не существует и речь может идти лишь о степени ее надежности.

Причинами утери или искажения информации могут быть:

нарушение работы компьютера (кабельной системы, электропитания, дисков, системы архивирования данных, серверов, рабочих станций, сетевых карт, модемов);

повреждение носителей информации;

некорректная работа программного обеспечения вследствие ошибок или действия вредоносных программ типа вирусов и т.п.;

повреждение информации;

преступные действия злоумышленников, в частности, несанкционированный доступ с целью копирования, уничтожения, подделки информации;

неправильное хранение информационных архивов;

ошибки обслуживающего персонала и пользователей.

Рассмотрим некоторые приемы и методы, связанные с защитой информации от случайных ошибок или некомпетентности пользователей, а также от сбоев аппаратуры, в частности из-за помех в электросети, то есть причин возможной потери информации, не связанных с несанкционированным доступом и происками злоумышленников. Потеря файлов, а также крах системы вполне возможны и без внешних, корыстных помыслов. В связи с этим во всех операционных системах предусматриваются простейшие средства профилактики. Так при удалении файлов, как правило, требуется дополнительное подтверждение, а удаленный файл, как правило, при необходимости может быть восстановлен, поскольку определенное время он хранится в специальном буфере («корзина для мусора»).

Для того чтобы обезопасить себя от неприятных последствий (связанных с вышеперечисленными инцидентами), приводящих к потере данных на сервере или рабочих станциях, которые могут представлять большую ценность, так как являются результатом больших трудовых затрат, необходимо выполнение определенных мероприятий. Существует три основных способа защиты от таких воздействий — резервное копирование данных, избыточное дублирование и установка специализированных устройств защиты от нарушений в системе электропитания.

Резервное копирование данных

Методы, используемые для резервного копирования, зависят от их объема, важности информации и динамики ее изменения. Если говорить о носителях, применимых для хранения резервных копий, то дискеты годятся лишь в частных случаях для небольших объемов информации и личных архивов пользователей. В большинстве случаев используются либо накопители на магнитной ленте (стримеры), либо магнитно-оптические устройства, либо оптические типа WORM или WARM. Независимо от типа устройства для резервного копирования необходимо систематически проводить копирование данных во избежание их потери. Выбор конкретного способа зависит от того, как часто изменяются данные, какую ценность они представляют и как много времени потребуется для этой процедуры. В настоящее время существуют следующие способы резервного копирования.

Случайный. При таком подходе производится случайное копирование отдельных файлов. Метод является наименее надежным, так как если обнаружится, что копия не самая новая, приходится проделать весь объем работы от момента изготовления этой резервной копии. Еще хуже, если носитель, на котором находится резервная копия, окажется поврежденным. Однако это лучше, чем ничего.

Серьезный. Резервные копии производятся регулярно и для их изготовления используются два набора носителей.

Профессиональный. Этот метод используют вычислительные центры с дорогостоящим оборудованием и большими компьютерами. В нем используются три копии данных на трех наборах носителей (для надежности иногда используются по два экземпляра для каждого из наборов). При работе поочередно используется каждый из наборов. Этот метод иногда называют схемой «сын — отец — дед».

Избыточность данных

Резервирование также подразумевает избыточность данных. С точки зрения подлинности, лучше иметь два среднего размера файловых сервера в локальной сети, чем один большой. Тогда в случае выхода из строя одного из них можно временно продолжать работать с другим. Конечно же, при этом на втором сервере должны находиться резервные копии рабочих файлов.

Несмотря на то, что системы хранения данных, основанные на магнитных дисках, производятся уже 40 лет, массовое производство отказоустойчивых систем началось совсем недавно. Дисковые массивы с избыточностью данных, которые принято называть RAID (redundant arrays of inexpensive disks — избыточный массив недорогих дисков, redundant array of independent disks — избыточный массив независимых дисков) были представлены исследователями (Петтерсон, Гибсон и Катц) из Калифорнийского университета в Беркли в 1987г. Но широкое распространение RAID системы получили только тогда, когда диски, которые подходят для использования в избыточных массивах, стали доступны и достаточно производительны. Со времени представления официального доклада о RAID в 1988г., исследования в сфере избыточных дисковых массивов начали бурно развиваться в попытке обеспечить широкий спектр решений на основе компромисса «цена — производительность — надежность». Производители файловых серверов, учитывая необходимость избыточности данных, предлагают модели с дисковыми массивами — системами НЖМД, в которых информация зеркально дублирована на различных дисководах. Естественно, что избыточность данных ни в коей мере не заменяет необходимость резервного копирования.

Защита от нарушений в системе электропитания

Рассмотрим теперь защиту от помех в электросети. Сбои электропитания всегда происходят неожиданно. В момент сбоя электросети практически любая программа может в какой-то степени испортить файл, с которым она работала. Для защиты от таких ситуаций необходимо использовать источники бесперебойного питания (UPS — Uninterruptible Power System) файл-серверов. Нет необходимости подключать к UPS рабочие станции, поскольку производители UPS нормируют их по максимальной мощности подключенных к ним приборов, так что не следует превышать эту величину.

После пропадания напряжения в электросети батареи UPS обеспечивают работоспособность сервера в последующие пять-десять минут — время, достаточное для того, чтобы завершить работу и успеть сохранить рабочие файлы. Кроме того, UPS защищает файл-сервер от скачков напряжения в электросети.

Существуют и более дешевые системы дежурного питания (SPS — Standby Power System) вместе с фильтром напряжения сети, которые защищают оборудование от кратковременных исчезновений электроэнергии в электросети, выбросов и помех.

На современных критически важных серверах принято за правило устанавливать особые «Redundant-блоки питания», которые предоставляют системному администратору возможность подключать сервер одновременно к двум источникам питания (например, к двум электрическим розеткам, подключенным к двум независимым электрическим группам, или одновременно к электрической розетке и к UPS). При падении напряжения на одном из подключений сервер продолжает работать на другом. Это намного повышает надежность питания сервера и позволяет производить плановую замену UPS без остановки сервера.

Заметим, что термины «информационная безопасность» (information security) и «безопасность сети» (network security) в широком смысле относятся к секретности, т.е. гарантии того, что информация и службы, имеющиеся в сети, не будут доступны для несанкционированного использования. Безопасность подразумевает механизм защиты, гарантирующий невозможность несанкционированного доступа к вычислительным ресурсам, шпионажа или перехвата сообщений, а также доступа в работу служб. Конечно, нельзя гарантировать абсолютную безопасность сети, так же как нельзя гарантировать полную защищенность материальных ценностей.

Обеспечение информационной безопасности требует охраны как физических, так и виртуальных ресурсов. К физическим устройствам можно отнести как пассивные устройства для хранения информации, такие как жесткие диски и компакт-диски, так и активные устройства, такие как компьютеры пользователей. В сетевом окружении понятие физической безопасности относится к кабелям, мостам, маршрутизаторам и т.д. Хотя физическая безопасность упоминается очень редко, она часто играет важную роль при планировании полной безопасности, а меры по ее обеспечению достаточно традиционны и хорошо известны.

Обеспечение безопасности виртуального ресурса, такого как информация, обычно связывают с тремя основными понятиями компьютерной безопасности.

Угроза безопасности компьютерной системы — это потенциально возможное происшествие, которое может оказать нежелательное воздействие на саму систему, а также на информацию, хранящуюся в ней. Обычно выделяют три вида угроз:

угроза раскрытия заключается в том, что информация становится известной нежелательным лицам. Иногда вместо слова «раскрытие» используют термины «кража» или «утечка».

угроза целостности включает себя любое умышленное изменение (модификацию или даже удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую. Обычно считается, что угрозе раскрытия подвержены в большей степени государственные структуры, а угрозе целостности — деловые или коммерческие.

угроза отказов обслуживания возможна всякий раз, когда в результате определенных действий блокируется доступ к некоторому ресурсу вычислительной системы. Блокирование может быть постоянным (чтобы запрашиваемый ресурс никогда не был получен) или может вызвать только задержку, достаточно долгую для того, чтобы он стал бесполезным. В таких случаях говорится, что ресурс исчерпан. В локальных вычислительных системах наиболее частыми являются угрозы раскрытия и целостности информации, а в глобальных на первое место выходит угроза отказа от обслуживания.

Уязвимость компьютерной системы — это некоторые ее неудачные характеристики, которые дают возможность возникновения угрозы. Именно из-за уязвимости в системе происходят нежелательные явления.

Атака на компьютерную систему — третье основополагающее понятие компьютерной безопасности. Это действие, предпринимаемое злоумышленником, которое заключается в поиске той или иной уязвимости. Таким образом, атака — реализация угрозы. К сетевым системам, наряду с обычными (локальными) системами, осуществляемыми в пределах одной компьютерной системы, применим специфический вид атак, обусловленный распределенностью ресурсов и информации в пространстве — так называемые «сетевые (или удаленные) атаки». Они характеризуются, во-первых, тем, что злоумышленник находится за тысячи километров от атакуемого объекта, и, во-вторых, тем, что нападению может подвергаться не конкретный компьютер, а информация, передающаяся по сетевым соединениям. С развитием локальных и глобальных сетей именно удаленные атаки считаются лидирующими по количеству попыток и по успешности их применения, поэтому обеспечение безопасности с точки зрения противостояния сетевым атакам приобретает первостепенное значение.

Под удаленной атакой обычно понимается информационное разрушающее воздействие на распределенную вычислительную систему, программно осуществляемое по каналам связи. Это определение охватывает как удаленные атаки на информационную инфраструктуру и протоколы сети, так и удаленные атаки на операционные системы и приложения. Под инфрастуктурой сети понимается как сложившаяся система организации связи между объектами сети, так и используемые в сети сервисные службы. А под операционными системами и приложениями — все программное обеспечение, работающее на удаленном компьютере, которое тем или иным образом обеспечивают сетевое взаимодействие.

Хотя понятие «информационная безопасность» охватывает множество способов защиты, основными из них являются следующие.

Безопасность целостности данных. Безопасная система должна защитить информацию от несанкционированного изменения и повреждения.

Доступность данных. Система должна гарантировать, что несанкционированный пользователь не может помешать законному доступу к данным.

Секретность и конфиденциальность. Система не должна позволять несанкционированным пользователям создавать копии данных во время их передачи по сети, а также анализировать их содержимое в том случае, если копии все-таки сделаны.

Авторизация. Меры информационной безопасности должны быть избирательными, учитывающими классификацию людей и ресурсов по различным категориям.

Аутентификация. Система должна позволять двум взаимодействующим между собой объектам проверить подлинность друг друга.

Запрещение повторного использования. Чтобы посторонние не могли перехватывать копии с целью их дальнейшего использования, система не должна обрабатывать копии повторно переданных пакетов данных.

Указывая основные понятия информационной безопасности, необходимо указать и правонарушителей, так или иначе связанных с проблемами компьютерного взлома, так называемых «хакеров». Общественное мнение специалистов в отношении деятельности хакеров неоднозначно, оно либо сугубо негативное (хакеры — это преступники), либо достаточно позитивное (хакеры — «санитары леса»). В действительности, эта деятельность имеет как положительную сторону, так и сугубо отрицательную, и эти две стороны четко разграничены. В связи с этим некоторые специалисты предлагают разделить всех профессионалов, связанных с информационной безопасностью, на хакеров (hackers) и кракеров (crackers). И те, и другие во многом занимаются решением одних и тех же задач — поиском уязвимости в вычислительных системах и осуществлением на них атак («взломом»).

Кракеры (crackers) — специалисты, способные снять защиту от копирования с лицензионного программного обеспечения. В современном компьютерном андеграунде кракерами обычно называют взломщиков программного обеспечения, в то время как хакерами именуют людей, специализирующихся на взломе защиты отдельных компьютеров и распределенных систем.

Принципиальное различие между хакерами и кракерами состоит в целях, которые они преследуют. Основная цель хакера состоит в том, чтобы исследуя вычислительную систему обнаруживать слабые места (уязвимость) в ее системе безопасности и информировать пользователя и разработчиков системы с целью устранения найденных уязвимостей. Другая задача хакера — проанализировать существующую систему, сформулировать необходимые требования и условия повышения уровня ее защищенности. Задача кракера состоит в непосредственном осуществлении взлома системы с целью получения несанкционированного доступа к чужой информации для кражи, подмены или объявления факта взлома. Среди основных целей кракеров следует отметить следующие:

получить доступ к важной информации, закрытой по тем или иным соображениям от использования посторонними лицами;

получить доступ к ресурсам чужой системы (процессору, внешней памяти и т.п.). В этом случае владелец системы ничего не теряет за исключением времени занятости процессора и части дискового пространства. Но, возможно, и приобретает достаточно дорогое программное обеспечение;

нарушить работоспособность хоста, без реализации угрозы раскрытия. Это может быть достаточно опасным, если хост обеспечивает бесперебойное обслуживание клиентов;

создать плацдарм для осуществления вышеназванных целей, но для атаки на другой компьютер с целью переадресовать корыстные цели на чужой компьютер;

отладить механизм атак на другие системы, используя атакованный компьютер в качестве пробного.

Мотивы кракеров низменны, но их состав неоднороден. Существует даже их классификация, в соответствии с которой кракеров разделяют на следующие категории:

1) вандалы — самая известная (благодаря распространению вирусов) и самая малочисленная часть кракеров. Их основная цель — взломать систему для ее дальнейшего разрушения. Это специалисты в написании вирусов и их разновидностей под названием «троянских коней». Эта стадия «кракерства» характерна для новичков и быстро проходит, если кракер продолжает совершенствоваться.

2) «шутники» — наиболее безобидная часть кракеров. Основная цель «шутников» — известность, достигаемая путем взлома компьютерных систем и внедрения туда различных эффектов, выражающих их неудовлетворенное чувств юмора. К «шутникам» также можно отнести создателей вирусов с различными визуально-звуковыми эффектами («музыкодрожание» или переворачивание экрана и т.п.) «Шутники», как правило, не наносят существенного ущерба компьютерным системам и администраторам. Все их действия — либо невинные шалости, либо рекламные акции профессионалов.

3) взломщики — профессиональные кракеры. Их основная задача — взлом компьютерной системы с серьезными целями, например, с целью кражи или подмены хранящейся в системе информации. Как правило, для того чтобы осуществить взлом, необходимо пройти три основные стадии:

исследование вычислительной системы с выявлением в ней изъянов (уязвимости);

разработку программной реализации атаки;

непосредственное осуществление атаки.

Настоящими профессионалом можно считать того кракера, который для достижения своей цели проходит все три стадии. В принципе, работа взломщиков — это обычное воровство. Однако в нашй стране, где находящееся у пользователей программное обеспечение в преобладающей части является пиратским, т.е. украденным не без помощи тех же взломщиков, отношение к ним не столь категорично.

В связи с этим, если не ограничиваться рассмотрением хакеров и кракеров с позиций распределенных систем, то следует отметить, что самая многочисленная категория кракеров занимается снятием защиты с коммерческих версий программных продуктов, изготовлением регистрационных ключей (registrationkey) для условно-бесплатных программ (shareware) и т.п.

Следует отметить, что в последнее время сформировался устойчивый миф о всемогуществе кракеров и хакеров и полной незащищенности компьютерных систем. Действительно, современные вычислительные системы общего назначения имеют серьезные проблемы с безопасностью. Но речь идет именно о системах общего назначения. Там же, где требуется обработка критической информации и обеспечение высшего уровня защиты (например, в военной области, атомной энергетике и т.п.), используются специализированные защищенные вычислительные системы, которые изолированы от сетей общего назначения физически и не допускают несанкционированного удаленного доступа извне. В то же самое время любая уважающая себя организация, будь то ЦРУ, АНБ, НАСА, имеет свои www- или FTP-серверы, находящиеся в открытой сети и доступные всем, и кракеры в этом случае проникали именно в них.

Другим, еще более устойчивым, является миф о всеобщей беззащитности банковских систем. Действительно, в отличие от вычислительных систем стратегического назначения, банки вынуждены для обеспечения удобства и оперативности работы с клиентами предоставлять им возможность удаленного доступа из сетей общего пользования к своим банковским вычислительным системам. Однако для связи в этом случае используются защищенные криптопротоколы и разнообразные системы сетевой защиты, и к тому же предоставление клиенту возможности удаленного доступа отнюдь не означает, что клиент может получить доступ непосредственно к внутренней банковской сети.

По мнению специалистов, зарубежные банковские вычислительные системы являются наиболее защищенными вслед за системами стратегического назначения. В обоих случаях речь идет о несанкционированном удаленном доступе извне. В том случае, если нанести ущерб системам вознамерится кракер из состава персонала защищенной системы, трудно судить об успехе его попыток. Как утверждают статистики, нарушение безопасности системы собственным персоналом составляет около 90% от общего числа нарушений. Таким образом, даже критические вычислительные системы нельзя считать неуязвимыми, но реализовать на них успешную удаленную атаку практически невозможно.

Как утверждают некоторые исследователи, ни одного подтвержденного факта целенаправленного взлома с помощью программных средств (а не с помощью подкупа и т.п.) указанных выше систем ни в России, ни за рубежом пока обнаружить не удалось.

Рассмотрим теперь некоторые меры защиты от удаленных атак. Следует отметить, что защита от удаленных атак взаимосвязана с методами доступа и использованными пользователем ресурсами глобальной сети. Сети являются общедоступными. Удаленный доступ к этим ресурсам может осуществляться анонимно любым неавторизованным пользователем. Примером неавторизованного доступа является подключение к www- или FTP-серверам. В этом случае, если трафик пользователя будет перехвачен, пройдет через сегмент атакующего, то последний не получит ничего, кроме общедоступной информации, т.е. отпадает забота о защите информации. Если же планируется авторизованный доступ к удаленным ресурсам, то следует обратить на эту проблему особое внимание.

Методы защиты связаны также с используемой пользователем операционной системой. При этом имеется в виду: собирается ли пользователь разрешать удаленный доступ из сети к своим ресурсам. Если нет, то пользователь должен использовать чисто «клиентскую» операционную систему (например, Windows или NT Workstation). Удаленный доступ к данной системе в принципе невозможен, что, безусловно, повышает ее безопасность (хотя и не гарантирует ее полностью). Естественно, все ограничения, связанные с безопасностью, ухудшают функциональность системы. В связи с этим существует такая «аксиома безопасности»: «Принципы доступности, удобства, быстродействия и функциональности вычислительной системы антагонистичны принципам ее безопасности. Чем более удобна, быстра и многофункциональна вычислительная система, тем она менее безопасна». Естественно, полная изоляция компьютера от глобальной сети путем отключения разъема или создания выделенной линии связи обеспечивает абсолютную безопасность от удаленных атак, однако полностью исключает функциональные возможности сетей и поэтому бессмысленна. Основная же цель комплексной защиты информации — обеспечение максимальных функциональных возможностей при максимальной защищенности сети. Среди разнообразных мер по защите от удаленных атак наиболее простыми и дешевыми являются административные меры. Например, как можно защититься от анализа сетевого трафика злоумышленником, если известно, что с помощью программного прослушивания можно перехватить любую информацию, которой обмениваются удаленные пользователи, когда по каналу передаются нешифрованные сообщения? Также известно, что базовые прикладные протоколы удаленного доступа TELNET и FTP не предусматривают элементарную защиту передаваемых по сети идентификаторов (имен) и аутентификаторов (паролей).

Поэтому администраторы сетей могут запретить использовать эти базовые протоколы для предоставления авторизованного доступа к ресурсам своих систем. При необходимости можно рекомендовать средства защиты этих протоколов.

Определенную опасность представляет использование так называемого протокола ARP. Этот протокол осуществляет поиск и сопоставление IP адреса с адресом конкретной локальной сети (например, Ethernet) и направление следования именно по этому адресу. Перехваченный IP пакет может быть в данном случае направлен по ложному адресу (по ложному ARP серверу). Чтобы устранить эту неприятность, связанную с отсутствием у операционной системы каждого хоста необходимой информации о соответствующих IP и Ethernet адресах остальных хостов внутри данного сегмента сети, сетевой администратор создает статическую ARP таблицу в виде файла, куда вносится необходимая информация об адресах. Данный файл устанавливается на каждый хост внутри сетевого сегмента, и, следовательно, у сетевой операционной системы отпадает необходимость использования удаленного ARP поиска.

Известна также уязвимость адресной службы DNS, что позволяет кракеру получить глобальный контроль над соединениями путем навязывания ложного маршрута через хост кракера — ложный DNS сервер. Это приводит к катастрофическим последствиям для огромного числа пользователей. Защита от ложного DNS сервера — достаточно сложная задача, однако и в этом случае могут быть предложены административные методы, которые могут предотвратить установление такого глобального контроля либо защитить подобную удаленную систему. Разработаны административные меры от навязывания ложного маршрута, защиты от отказа в обслуживании и от других причин нарушения безопасности информации.

Признавая важность административных мер защиты от удаленных атак, тем не менее, следует считать, что основную роль играют все же программно-аппаратные методы защиты. Центральным элементом в комплексе программно-аппаратных методов является криптография. В течение многих лет криптография использовалась исключительно в военных целях. В последние 20—30 лет наблюдается быстрый рост несекретных академических исследований в области криптографии. Сегодня современная компьютерная криптография широко практикуется и вне военных ведомств, что, безусловно, связано с расширением сфер деятельности пользователей, в которых возникает потребность в криптографических методах защиты информации. Это научное направление имеет серьезное теоретическое (математическое, алгоритмическое) обоснование. В открытой печати уже появилось много публикаций, учебников и солидных монографий по криптографии.

Конкретная реализация методов криптографии связана с разработкой аппаратных и программных средств, так, например, мейнфреймы фирмы IBM начиная с 90х гг. прошлого века (1990) оснащаются криптографическими процессорами, обеспечивающими шифрование и дешифрование сообщений с минимальной дополнительной нагрузкой на центральный процессор. Эти спецпроцессоры могут обрабатывать большие объемы данных и обеспечивать высокий уровень защищенности вычислительных систем. Важную роль в реализации криптографических методов играет разработка генераторов «истинно случайных» чисел и другие исследования.

В качестве примера применения криптографических методов рассмотрим процедуру защиты IP протокола в глобальной сети Интернет. Обеспечить безопасность глобальной сети Интернет особенно трудно, поскольку дейтаграммы, передающиеся от отправителя до конечного получателя, проходят через несколько промежуточных сетей и маршрутизаторов, не контролируемых ни отправителем, ни получателем. Таким образом, поскольку дейтаграммы могут быть перехвачены без ведома отправителя, их содержимому нельзя доверять. Например, рассмотрим сервер, который использует процедуру аутентификации источника для проверки того, что запросы поступают от авторизованных клиентов. Процедура аутентификации источника требует, чтобы сервер при получении каждой дейтаграммы проверял IP адрес отправителя и принимал запросы только от компьютеров, адреса которых перечислены в специальном списке. Данный вид аутентификации обеспечивает слабую защиту, поскольку ее можно легко обойти. В частности, один из промежуточных маршрутизаторов может контролировать трафик проходящих через него дейтаграмм и фиксировать IP адреса авторизованных клиентов, которые могут быть перехвачены любым злоумышленником, контролирующим этот маршрутизатор. Затем этот злоумышленник может выступить в роли авторизованного клиента.

Группа IETF (Internet Engineering Task Forse) — инженерная группа, входящая в структуру архитектурного совета Интернет, разработала набор протоколов, которые обеспечивают безопасную связь в глобальной сети. Все вместе они называются семейством протоколов IPsec (IP security или защитным протоколом IP). В этих протоколах аутентификация и шифрование данных в<

Дата добавления: 2020-12-11; просмотров: 856;