Модель системы безопасности с полным перекрытием

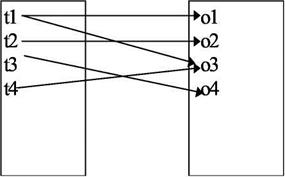

Система, синтезированная на основании модели безопасности с полным перекрытием, должна иметь по крайней мере одно средство для обеспечения безопасности на каждом возможном пути проникновения в систему (рис.12.1.).

Рис. 12.1. Модель системы защиты с полным перекрытием

В модели точно определяется каждая область, требующая защиты, оцениваются средства обеспечения безопасности с точки зрения их эффективности и их вклад в обеспечение безопасности во всей вычислительной системе. Считается, что несанкционированный доступ к каждому из набора защищаемых объектов О сопряжен с некоторой величиной ущерба, и этот ущерб может быть определен количественно.

С каждым объектом, требующим защиты, связывается некоторое множество действий, к которым может прибегнуть злоумышленник для получения несанкционированного доступа к объекту. Можно попытаться перечислить все потенциальные злоумышленные действия по отношению ко всем объектам безопасности для формирования набора угроз Т, направленных на нарушение безопасности. Основной характеристикой набора угроз является вероятность проявления каждого из злоумышленных действий. В любой реальной системе эти вероятности можно вычислить с ограниченной степенью точности.

Рассмотрим более строгое описание вероятностной модели, построенное на основе теории множеств. Множество отношений объект–угроза образуют двухдольный граф (рис. 12.2.), в котором ребро <ti oj> существует тогда и только тогда, когда ti (  ti

ti  T) является средством получения доступа к объекту оi (

T) является средством получения доступа к объекту оi (  oj

oj  O). Связь между объектами и угрозами типа "один ко многим", то есть одна угроза может распространяться на любое число объектов и объект может быть уязвим со стороны более чем одной угрозы. Цель защиты состоит в том, чтобы перекрыть каждое ребро графа и воздвигнуть барьер для доступа по этому пути.

O). Связь между объектами и угрозами типа "один ко многим", то есть одна угроза может распространяться на любое число объектов и объект может быть уязвим со стороны более чем одной угрозы. Цель защиты состоит в том, чтобы перекрыть каждое ребро графа и воздвигнуть барьер для доступа по этому пути.

|

Рис. 12.2. Граф объект – угроза

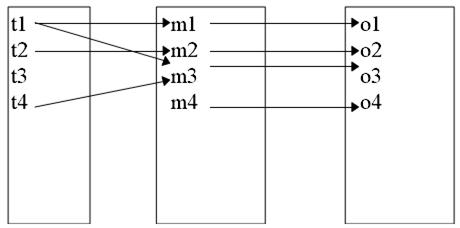

Завершает модель третий набор, включающий средства безопасности М, которые используются для защиты информации в вычислительной системе. Идеально, каждое mk (  m

m  M) должно устранять некоторое ребро <ti oj> из графа на рисунке 12.2. Набор М средств обеспечения безопасности преобразует двухдольный граф в трехдольный. В защищенной системе все ребра представляются в виде <ti mk> и <mk oj>. Любое ребро в форме <ti oj> определяет незащищенный объект. Одно и то же средство обеспечения безопасности может перекрывать более одной угрозы и (или) защищать более одного объекта. Отсутствие ребра <ti oj> не гарантирует полного обеспечения безопасности (хотя наличие такого ребра дает потенциальную возможность несанкционированного доступа, за исключением случая, когда вероятность появления ti равна нулю).

M) должно устранять некоторое ребро <ti oj> из графа на рисунке 12.2. Набор М средств обеспечения безопасности преобразует двухдольный граф в трехдольный. В защищенной системе все ребра представляются в виде <ti mk> и <mk oj>. Любое ребро в форме <ti oj> определяет незащищенный объект. Одно и то же средство обеспечения безопасности может перекрывать более одной угрозы и (или) защищать более одного объекта. Отсутствие ребра <ti oj> не гарантирует полного обеспечения безопасности (хотя наличие такого ребра дает потенциальную возможность несанкционированного доступа, за исключением случая, когда вероятность появления ti равна нулю).

Рассмотрим базовую систему безопасности Клеменса, представляющую собой пятикортежный набор S={O, T, M, V, B}, где О – набор защищаемых объектов;

Т – набор угроз;

М – набор средств обеспечения безопасности;

V – набор уязвимых мест - отображение Т×О на набор упорядоченных пар Vi = <ti oj>, представляющих собой пути проникновения в систему;

В – набор барьеров – отображение V×М или T×O×M на набор упорядоченных троек <ti oj mk>, представляющих собой точки, в которых требуется осуществлять защиту в системе.

Система с полным перекрытием – это система, в которой имеются средства защиты на каждый возможный путь проникновения. В такой системе <ti oj>  V предусматривает <ti oj mk>

V предусматривает <ti oj mk>  В. Если это условие не соблюдено, то Оj не защищено для некоторого j.

В. Если это условие не соблюдено, то Оj не защищено для некоторого j.

Рис. 12.3. Граф угроза - защита - объект

Таким образом, можно сделать следующие выводы. Основное преимущество вероятностных моделей состоит в возможности численного получения оценки степени надежности системы защиты информации. Данные модели не специфицируют непосредственно механизмы защиты информации, а могут использоваться только в сочетании с другими типами моделей систем защиты информации. При анализе систем защиты информации модели данного типа позволяют оценить вероятность преодоления системы защиты и степень ущерба системе в случае преодоления системы защиты. При синтезе систем защиты информации данный подход полезен тем, что позволяет минимизировать накладные расходы (ресурсы вычислительной системы) для реализации заданного уровня безопасности. Модели данного типа могут использоваться при анализе эффективности внешних по отношению к защищаемой системе средств защиты информации. Ярким примером применимости данной модели является анализ на ее основе вероятности вскрытия за конечный временной промежуток средств защиты, предлагаемых для системы MS-DOS. Для систем защиты, построенных на основании других моделей, данная модель может применяться для анализа эффективности процедуры идентификации/аутентификации.

Дата добавления: 2020-10-14; просмотров: 765;