Методы и модели оценки уязвимости информации

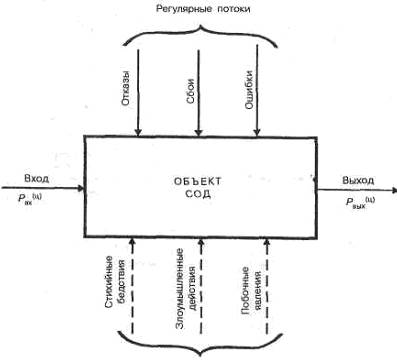

Уязвимость информации, т.е. нарушение установленного статуса и требуемого уровня ее защищенности есть событие, возникающее как результат такого стечения обстоятельств, когда в силу каких-то причин используемые в СОД средства защиты не в состоянии оказать достаточного противодействия проявлению угроз нежелательного их воздействия на защищаемую информацию. Модель уязвимости информации в СОД в самом общем виде представлена на рис. 2.6.

Рис. 2.6. Общая модель процесса уязвимости информации

Приведенная модель детализируется при изучении конкретных видов уязвимости информации: нарушения целостности, несанкционированной модификации, несанкционированного получения, несанкционированного размножения.

При детализации общей модели основное внимание акцентируется на то обстоятельство, что подавляющее большинство нарушений целостности информации осуществляется в процессе ее обработки на различных участках технологических маршрутов. При этом целостность информации в каждом объекте СОД существенно зависит не только от процессов, происходящих на объекте, но и от целостности информации, поступающей на его вход.

Основную опасность представляют случайные дестабилизирующие факторы (отказы, сбои и ошибки компонентов СОД), которые потенциально могут проявиться в любое время, и в этом отношении можно говорить о регулярном потоке этих факторов. Из стихийных бедствий наибольшую опасность представляют пожары, опасность которых в большей или меньшей степени также является постоянной. Опасность побочных явлений практически может быть сведена к нулю путем надлежащего выбора места для помещений СОД и их оборудования. Что касается злоумышленных действий, то они связаны главным образом с несанкционированным доступом к ресурсам СОД. При этом наибольшую опасность представляет занесение вирусов.

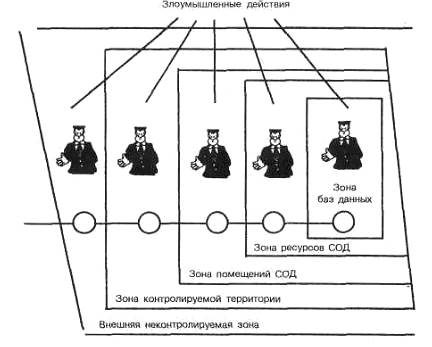

С точки зрения несанкционированного получения информации принципиально важным является то обстоятельство, что в современных СОД несанкционированное получение информации возможно не только путем непосредственного доступа к базам данных, но и многими путями, не требующими такого доступа. При этом основную опасность представляют злоумышленные действия людей. Воздействие случайных факторов само по себе не ведет к несанкционированному получение информации, оно лишь способствует появлению; КНПИ, которыми может воспользоваться злоумышленник. Структурированная схема потенциально возможных злоумышленных действий в современных СОД для самого общего случая представлена на рис. 2.7.

Рис. 2.7. Структурная схема потенциально возможных злоумышленных действий в СОД

Выделенные на рисунке зоны характеризуются следующим образом:

- внешняя неконтролируемая зона — территория вокруг СОД, на которой персоналом и средствами СОД не применяются никакие средства и не осуществляются никакие мероприятия для защиты информации;

- зона контролируемой территории — территория вокруг помещений СОД, которая .непрерывно контролируется персоналом или средствами СОД;

- зона помещений СОД — внутреннее пространство тех помещений, в которых расположены средства системы:

- зона ресурсов СОД — та часть помещений, откуда возможен непосредственный доступ к ресурсам системы;

- зона баз данных — та часть ресурсов системы, с которых возможен непосредственный доступ к защищаемым данным.

Злоумышленные действия с целью несанкционированного получения информации в общем случае возможны в каждой из перечисленных зон. При этом для несанкционированного получения информации необходимо одновременное наступление следующих событий:

- нарушитель должен получить доступ в соответствующую зону;

- во время нахождения нарушителя в зоне в ней должен проявиться (иметь место) соответствующий КНПИ;

- соответствующий КНПИ должен быть доступен нарушителю соответствующей категории;

- в КНПИ в момент доступа к нему нарушителя должна находиться защищаемая информация.

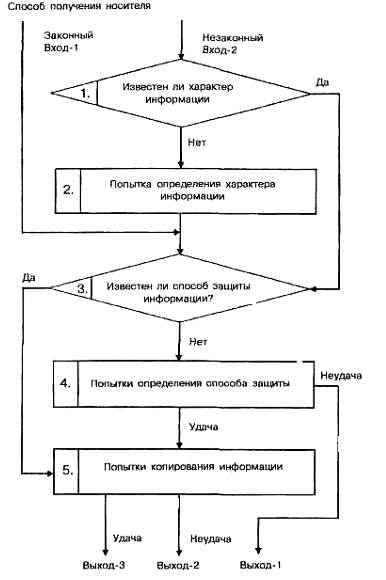

Рассмотрим далее трансформацию общей модели уязвимости с точки зрения несанкционированного копирования информации. Принципиальными особенностями этого процесса являются следующие:

1. любое несанкционированное копирование есть злоумышленное действие;

2. несанкционированное копирование может осуществляться в организациях-разработчиках компонентов СОД, непосредственно в СОД и сторонних организациях, причем последние могут получать носитель, с которого делается попытка снять копию как законным, так и незаконным путем.

Попытки несанкционированного копирования информации у разработчика и в СОД есть один из видов злоумышленных действий с целью несанкционированного ее получения и поэтому имитируются приведенной выше (см. рис. 2.7.) моделью. Если же носитель с защищаемой информацией каким-либо путем (законным или незаконным) попал в стороннюю организацию, то для его несанкционированного копирования могут использоваться любые средства и методы, включая и такие, которые носят характер научных исследований и опытно-конструкторских разработок. Тогда модель процесса размножения в самом общем виде может быть представлена так, как показано на рис. 2.8.

Рис. 2.8. Общая модель процесса несанкционированного копирования информации

Для определения значений показателей уязвимости информации должны быть разработаны методы, соответствующие природе этих показателей и учитывающие все факторы, влияющие на их значение. На основе этих методов должны быть разработаны модели, позволяющие рассчитывать значения любой совокупности необходимых показателей и при любых вариантах архитектурного построения СОД, технологии и условий ее функционирования.

В процессе развития теории и практики защиты информации сформировалось три методологических подхода к оценке уязвимости информации: эмпирический, теоретический и теоретико-эмпирический.

Сущность эмпирического подхода заключается в том, что на основе длительного сбора и обработки данных о реальных проявлениях угроз информации и о размерах того ущерба, который при этом имел место, чисто эмпирическим путем устанавливаются зависимости между потенциально возможным ущербом и коэффициентами, характеризующими частоту проявления соответствующей угрозы и значения имевшего при ее проявлении размера ущерба. Наиболее характерным примером моделей рассматриваемой разновидности являются модели, разработанные специалистами американской фирмы IBM.

Теоретический подход основывается на знании законов распределения всех случайных величин, характеризующих процессы защиты, и построении на этой основе строгих зависимостей.

Теоретико-эмпирический подход основывается на житейски-естественном представлении процессов негативного воздействия на информацию и выражении этих процессов с использованием основных положений теории вероятностей.

Выводы

Существует множество угроз для автоматизированных систем, реализация которых осуществляется через конкретные уязвимости. Угрозы можно проклассифицировать по их видам, источнику, предпосылкам появления, происхождению. Все множество потенциально возможных КНПИ может быть строго разделено на шесть классов.

Уязвимость информации, т.е. нарушение установленного статуса и требуемого уровня ее защищенности есть событие, возникающее как результат такого стечения обстоятельств, когда в силу каких-то причин используемые в СОД средства защиты не в состоянии оказать достаточного противодействия проявлению угроз нежелательного их воздействия на защищаемую информацию.

Принципиально важным является то обстоятельство, что в современных СОД несанкционированное получение информации возможно не только путем непосредственного доступа к базам данных, но и многими путями, не требующими такого доступа. При этом основную опасность представляют злоумышленные действия людей.

Вопросы для самоконтроля

1. Что такое санкционированный и несанкционированный доступы?

2. Дайте определение субъекта доступа. Привести примеры.

3. Дайте определение объекта доступа. Привести примеры.

4. Каковы могут быть источники угроз? Привести примеры.

5. Чем отличаются случайные угрозы от преднамеренных?

6. Прокомментируйте понятия: отказ, сбой, ошибка, побочное влияние.

7. Перечислите основные параметры, влияющие на вероятность нарушения защищенности информации.

8. Перечислите классы каналов несанкционированного получения информации.

9. Охарактеризуйте модель процесса уязвимости информации.

10. Приведите примеры нарушения целостности информации в процессе ее обработки на различных участках технологических маршрутов.

11. Чем отличается контролируемая от неконтролируемой зоны?

Дата добавления: 2020-10-14; просмотров: 1382;