Классификация угроз безопасности

Виды угроз и атак

Угрозы могут быть разделены на умышленные и неумышленные.

Неумышленные угрозы вызываются ошибочными действиями лояльных сотрудников по причине их низкой квалификации или безответственности. Кроме того, к такому роду угроз относятся последствия ненадежной работы программных и аппаратных средств компьютерной системы, в том числе самой операционной системы. Поэтому вопросы безопасности так тесно переплетаются с вопросами надежности и отказоустойчивости компонентов компьютерных систем.

В этом отношении нас интересует, прежде всего отказоустойчивость и восстановление работоспособности операционной системы как объекта изучения нашей дисциплины.

Угрозы безопасности, которые вытекают из ненадежности работы программно-аппаратных средств, предотвращаются путем их совершенствования, использования резервирования на уровне аппаратуры (RAID-массивы, многопроцессорные компьютеры, кластерные архитектуры, источники бесперебойного питания и т. п.) и на уровне массивов данных (тиражирование файлов, резервное копирование).

Умышленные угрозы могут ограничиваться пассивным чтением данных или мониторингом системы, либо включать в себя активные действия, например нарушение целостности и доступности информации, приведение в нерабочее состояние приложений и устройств.

В вычислительных сетях можно выделить следующие типы умышленных угроз:

· незаконное проникновение в один из компьютеров сети под видом легального пользователя;

· разрушение системы с помощью программ-вирусов;

· нелегальные действия легального пользователя;

· подслушивание внутрисетевого трафика.

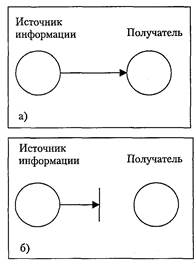

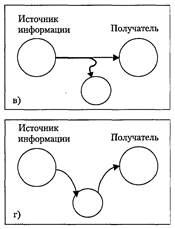

Результат реализации этих угроз в общем виде можно представить следующим образом (рис. 1). В обычной ситуации информация каким-либо образом переходит от источника (например, файла или области оперативной памяти) к получателю (например, другому файлу или пользователю).

Рис.1 а,б.

Обычная передача информации изображена на рис. 1,а). В остальных фрагментах этого рисунка показаны четыре общих категории атак:

прерывание (рис. 1, б). Компоненты системы выходят из строя, становятся недоступными или непригодными. Это атака, целью которой является нарушение доступности;

перехват (рис. 1,в). Это атака, целью которой является нарушение конфиденциальности, в результате чего доступ к компонентам системы получают несанкционированные стороны. В роли несанкционированной стороны может выступать лицо, программа или компьютер.

В качестве примера можно привести перехват передаваемых по сети сообщений или незаконное копирование файлов или программ;

изменение (рис. 1,г). Несанкционированная сторона не только получает доступ к системе, но и вмешивается в работу ее компонентов. Целью этой атаки является нарушение целостности. В качестве примеров можно привести замену значений данных в файле, изменение программы таким образом, что она будет работать по-другому, а также изменение содержимого передаваемых по сети сообщений;

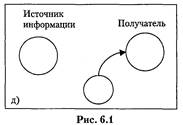

подделка (рис. 1,д). Несанкционированная сторона помещает в систему поддельные объекты. Целью этой атаки является нарушение аутентичности. В качестве примеров можно привести помещение в сеть поддельных сообщений или добавление записей в файл.

Нелегальные действия легального пользователя - это тип угроз от законных пользователей системы, которые, используя свои полномочия, пытаются выполнить действия, выходящие за рамки их должностных обязанностей.

Наибольшие возможности в этом отношении у администратора сети. Однако на предприятии может быть информация, доступ к которой запрещен и администратору сети.

Существующая статистика говорит о том, что едва ли не половина всех попыток нарушения безопасности системы исходят от сотрудников предприятия, являющихся легальными пользователями сети.

«Подслушивание» внутрисетевого трафика - это незаконный мониторинг сети, захват и анализ сетевых сообщений.

В настоящее время существует много доступных программных и аппаратных анализаторов трафика, которые делают эту задачу достаточно тривиальной. Еще больше усложняется защита от этого типа угроз в сетях с глобальными связями. Большая протяженность таких сетей создает больше возможностей для прослушивания трафика и проведения процедур аутентификации. Использование общественных сетей (Интернета) еще больше усугубляет ситуацию.

Интернет сам является целью для разного рода злоумышленников. Поскольку Интернет создавался как открытая система, предназначенная для свободного обмена информацией, не удивительно, что практически все протоколы стека TCP/IP имеют «врожденные» недостатки защиты.

Дата добавления: 2017-01-26; просмотров: 2345;