Атаки на систему снаружи. Зловредное программное обеспечение

Наиболее изощренные угрозы для компьютерных систем представляют программы, исследующие уязвимые места. Общее название угроз такого вида - зловредные программы. Это программы, предназначенные для причинения вреда или использования ресурсов компьютера, выбранного в качестве мишени.

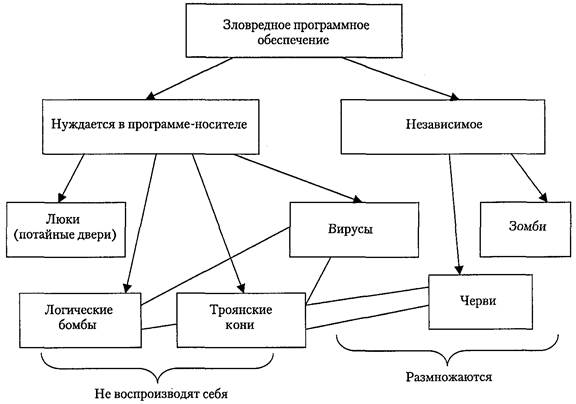

Угрозы такого вида можно разделить на две категории: использующие программу-носитель и независимые программы (рис. 2).

К первой категории относятся фрагменты программ, которые не могут существовать независимо от программы-носителя, в роли которой может выступать приложение, утилита или системная программа.

Ко второй категории относятся независимые программы, которые могут планироваться и запускаться операционной системой.

Приведенная классификация не дает полной картины, в частности, логические или троянские кони могут быть составной частью вирусов или червей.

Люки - это скрытая точка входа в программу, которая позволяет каждому, кто о ней знает, получать доступ к программам в обход обычных процедур, предназначенных для обеспечения безопасности. Люк - это код, распознающий некую особую последовательность входных данных или включающийся при запуске с определенным идентификатором пользователя.

Обычно люки используются программистами для отладки и тестирования программ, например для упрощения процедуры аутентификации или настройки, а также, чтобы иметь в своем распоряжении надежный метод, позволяющий активизировать программу в случае возможных сбоев в процедуре регистрации.

Если люки используются недобросовестными программистами для получения несанкционированного доступа, они становятся угрозой.

Очень трудно выявлять люки в операционной системе. Меры безопасности должны приниматься в основном на этапах разработки и обновления программ. Логические бомбы - один из самых ранних видов программ, представляющих угрозу. Они являются предшественниками вирусов и червей.

Логическая бомба - это код, помещенный в какую-то легальную программу и устроенный так, что при определенных условиях он взрывается. Например, в определенный день и час или день недели, или в случае запуска определенного приложения и т. п.

Троянские кони - полезные или кажущиеся таковыми программы, в которых спрятан код, способный в случае срабатывания выполнить некоторую нежелательную или вредную функцию.

Троянские кони могут использоваться для выполнения тех функций, которые несанкционированный пользователь не мог бы выполнить непосредственно. Например, пользователь-злоумышленник хочет получить доступ к файлам другого пользователя. Для этого он может написать программу, которая при запуске изменяла бы права доступа к файлам вызвавшего ее пользователя так, чтобы эти файлы могли прочитать все другие пользователи. Затем, поместив эту программу в общий каталог и присвоив ей имя, похожее на имя какой-нибудь утилиты (полезной), автор программы мог бы добиться того, что интересующий его пользователь запустил ее.

Примером трудно обнаруживаемого троянского коня является компилятор, измененный таким образом, чтобы при компиляции он вставлял в определенные программы (например, регистрации в системе) дополнительный код. С помощью этого кода в программе регистрации можно создать люк, позволяющий автору входить в систему с помощью специального пароля.

Вирусы - программы, которые могут «заражать» другие программы, изменять их, к числу изменений относится копирование программы-вируса в программу, которая затем может заразить другие программы.

Черви - сетевые программы - используют сетевые соединения, чтобы переходить из одной системы в другую. Однажды активизировавшись в системе, сетевой червь может вести себя как вирус, порождать троянских коней или выполнять любые другие разрушительные действия.

Для самовоспроизведения сетевой червь использует некоторое транспортное средство: электронную почту, возможности удаленного доступа программ (запускает свою копию на другой системе), возможность удаленной регистрации.

Зомби - программа, которая скрытно соединяется с другим подключенным в Интернет компьютером, а затем использует этот компьютер для запуска атак, что усложняет отслеживание пути к создателю программ-зомби. Зомби используются при атаках с отказом в обслуживании, которые обычно направлены против выбранных в качестве мишени Web-узлов.

Зомби распространяются на сотни и тысячи компьютеров, принадлежащих ничего не подозревающим третьим лицам, а затем используются для поражения выбранного в качестве мишени Web-узла при помощи огромного увеличения сетевого трафика.

Дата добавления: 2017-01-26; просмотров: 2767;