Как проводить анализ угроз и каналов утечки информации

Лучше всего анализировать опасность еще на стадии проектирования локальной сети, рабочего места или системы, чтобы сразу определить потенциальные потери и установить требования к мерам обеспечения безопасности. Выбор защитных и контрольных мероприятий на ранней стадии требует гораздо меньших затрат, чем выполнение подобной работы с эксплуатируемой компьютерной системой. Но и в последнем случае анализ опасностей может выявить уязвимые места, которые можно усилить разумными средствами.

В большинстве случаев даже проведение анализа возможных опасностей позволяет персоналу лучше осознать проблемы, которые могут проявиться во время работы, что позволяет усилить программу управления риском. Что касается последней, то прежде за разработку таких мероприятий обычно отвечал менеджер системы информации и управления или автоматизированной обработки данных. Теперь применяется другой подход, при котором в каждой организации ответственность за выполнение анализа опасностей и разработку методики их исключения возлагается на несколько групп служащих.

В рабочую группу, призванную проанализировать возможные опасные ситуации, рекомендуется включать таких специалистов:

Аналитикапо опасным ситуациям (лицо, назначенное для проведения анализа), ответственного за сбор исходных данных и за представление руководству информации, способствующей лучшему выбору защитных мероприятий;

Пользователей,ответственных за предоставление аналитику точной информации о применяемых приложениях.

Служащих,занимающихся эксплуатацией здания, работников отдела кадров, охрану и других сотрудников, которые могут предоставить информацию о внешних опасностях и проблемах, связанных с окружающей средой;

Персонал сопровождения сети.На них возлагается ответственность за предоставление информации об аппаратном и программном обеспечении, а также применяемых процедурах;

Представителей руководства,ответственных за обеспечение защиты ценностей организации.

Представители руководства должны:

• представлять и поддерживать на всех уровнях организации задачу по разработке и сопровождению программы управления при возникновении опасных ситуаций. Такая задача часто выполняется путем выработки и утверждения в организации единой политики в данной области;

• обеспечивать рабочую группу необходимыми ресурсами и управлять ходом разработки программы;

• требовать периодической проверки принимаемых мер и подтверждать их действенность.

Неформальная модель нарушителя.

Нарушитель — это лицо, предпринявшее попытку выполнения запрещенных операций (действий) по ошибке, незнанию или осознанно со злым умыслом (из корыстных интересов) или без такового (ради игры или удовольствия, с целью самоутверждения и т.п.) и использующее для этого различные возможности, методы и средства.

Злоумышленником будем называть нарушителя, намеренно идущего на нарушение из корыстных побуждений.

Неформальная модель нарушителя отражает его практические и теоретические возможности, априорные знания, время и место действия и т.п. Для достижения своих целей нарушитель должен приложить усилия, затратить определенные ресурсы. Исследовав причины

нарушений, можно либо повлиять на эти причины (если возможно), либо точнее определить требования к системе защиты от данного вида нарушений или преступлений.

В каждом конкретном случае, исходя из конкретной технологии обработки информации, может быть определена модель нарушителя, которая должна быть адекватна реальному нарушителю для данной ИС.

При разработке модели нарушителя определяются:

• предположения о категориях лиц, к которым может принадлежать нарушитель;

• предположения о мотивах (целях) нарушителя;

• предположения о квалификации нарушителя и его технической оснащенности;

• ограничения и предположения о характере возможных действий нарушителей.

По отношению к ИС нарушители могут быть внутренними (из числа персонала) или внешними (посторонние лица).

Внутренним нарушителем могут быть:

• пользователи (операторы) системы;

• персонал, обслуживающий технические средства (инженеры, техники);

• сотрудники отделов разработки и сопровождения ПО (прикладные и системные программисты);

• технический персонал, обслуживающий здания (уборщики, электрики, сантехники и другие сотрудники, имеющие доступ в здания и помещения, где расположены компоненты ИС);

• сотрудники службы безопасности ИС;

• руководители различных уровней должностной иерархии.

Посторонние лица, которые могут быть нарушителями:

• клиенты;

• посетители;

• представители организаций, взаимодействующих по вопросам обеспечения жизнедеятельности организации (энерго-, водо-, теплоснабжения и т.п.);

• представители конкурирующих организаций (иностранных спецслужб) или лица, действующие по их заданию;

• лица, случайно или умышленно нарушившие пропускной режим (без цели нарушить безопасность ИС);

• любые лица за пределами контролируемой территории.

Можно выделить три основных мотива нарушений:

безответственность, самоутверждение и корыстный интерес.

При нарушениях, вызванных безответственностью, пользователь целенаправленно или случайно производит какие-либо разрушающие действия, не связанные тем не менее со злым умыслом. В большинстве случаев это следствие некомпетентности или небрежности.

Некоторые пользователи считают получение доступа к системным наборам данных крупным успехом, затевая своего рода игру "пользователь — против системы" ради самоутверждения либо в собственных глазах, либо в глазах коллег.

Нарушение безопасности ИС может быть вызвано и корыстным интересом пользователя системы. В этом случае он будет целенаправленно пытаться преодолеть систему защиты для доступа к хранимой, передаваемой и обрабатываемой в ИС информации. Даже если ИС имеет средства, чрезвычайно усложняющие проникновение, полностью защитить ее от этого практически невозможно.

Классификация нарушителей.

По уровню знаний об ИС:

• знает функциональные особенности ИС, основные закономерности формирования в ней массивов данных и потоков запросов к ним, умеет пользоваться штатными средствами;

• обладает высоким уровнем знаний и опытом работы с техническими средствами системы и их обслуживания;

• обладает высоким уровнем знаний в области программирования и вычислительной техники, проектирования и эксплуатации автоматизированных информационных систем;

• знает структуру, функции и механизм действия средств защиты, их сильные и слабые стороны.

По уровню возможностей (используемым методам исредствам):

• применяющий чисто агентурные методы получения сведений;

• применяющий пассивные средства (технические средства перехвата без модификации компонентов системы);

• использующий только штатные средства и недостатки систем защиты для ее преодоления (несанкционированные действия с использованием разрешенных

средств), а также компактные магнитные носители информации, которые могут быть скрытно пронесены через посты охраны;

• применяющий методы и средства активного воздействия (модификация и подключение дополнительных технических средств, подключение к каналам передачи данных, внедрение программных закладок и использование специальных инструментальных и технологических программ).

По времени действия:

• в процессе функционирования ИС (во время работы компонентов системы);

• в период пассивности компонентов системы (нерабочее время, плановые перерывы в работе, перерывы для обслуживания и ремонта и т.п.);

• как в процессе функционирования ИС, так и в период пассивности компонентов системы.

По месту действия:

• без доступа на контролируемую территорию организации;

• с контролируемой территории без доступа в здания и сооружения;

• внутри помещений, но без доступа к техническим средствам ИС;

• с рабочих мест конечных пользователей (операторов) ИС;

• с доступом в зону данных (баз данных, архивов и т.п.);

• с доступом в зону управления средствами обеспечения безопасности ИС.

Необходимо учитывать следующие ограничения и предположения о характере действий возможных нарушителей:

• работа по подбору кадров и специальные мероприятия затрудняют возможность создания коалиций нарушителей, т.е. объединения (сговора) и целенаправленных действий по преодолению подсистемы защиты двух и более нарушителей;

• нарушитель, планируя попытки НСД, скрывает свои несанкционированные действия от других сотрудников;

НСД может быть следствием ошибок пользователей, администраторов, эксплуатирующего и обслуживающего персонала, а также недостатков принятой технологии обработки информации и т.д.

На основе принципов и положений государственной политики обеспечения информационной безопасности должны проводиться все мероприятия по защите информации в политической, экономической, оборонной и других сферах деятельности государства.

В этой связи следует иметь ввиду, что в каждой из этих сфер имеются свои особенности, что в первую очередь связано с характером решения поставленных задач, наличием свойственных каждой области информационной безопасности слабых элементов и уязвимых звеньев.

Разнообразие потенциальных угроз информации в ИС столь велико, что не позволяет предусмотреть каждую из них, поэтому анализируемые характеристики угроз следует выбирать с позиций здравого смысла, одновременно выявляя не только сами угрозы, вероятность их осуществления, размер потенциального ущерба, но и их источники.

Угрозой может быть любое лицо, объект или событие, которое, в случае реализации, может потенциально стать причиной нанесения вреда ИС.

Угрозы могут быть злонамеренными (умышленная модификация критической информации), случайными (ошибки в вычислениях или случайное удаление файла) или природными (наводнение, ураган, молния и т.п.)

Непосредственный вред, вызванный угрозой, называется воздействием угрозы.

Уязвимыми местами являются слабые места СЗИ ИС, которые могут использоваться угрозой для своей реализации. Уменьшение или ограничение уязвимых мест ИС может снизить или вообще устранить риск от угроз ИС.

Более непредсказуемыми с точки зрения защиты информации являются меры по блокированию каналов несанкционированного доступа, связанных со злоумышленными действиями и побочными явлениями.

Злоумышленные действия могут осуществляться по отношению к обработке информации или в процессе ее обработки, с доступом или без доступа к элементам ИС, активно или пассивно (т.е. с изменением состояния системы или без).

Разглашение данных или программного обеспечения ИС происходит, когда к данным или программному обеспечению осуществляется доступ, при котором они читаются и, возможно, раскрываются некоторому лицу, которое не имеет доступа к данным. Это может производиться кем-либо путем получения доступа к информации, которая не зашифрована, или путем просмотра экрана монитора или распечаток информации.

Компрометация данных ИС через уязвимые места:

•неправильные установки управления доступом,

•данные, которые считаются достаточно критичными, чтобы можно было использовать шифрование, но хранятся в незашифрованной форме,

•исходные тексты приложений, хранимые в незашифрованной форме,

•мониторы, находящиеся в помещениях с посторонними людьми,

•станции печати, находящиеся в помещениях с посторонними людми,

• резервные копии данных и программного обеспечения, хранимые в открытых помещениях.

В процессе функционирования СВТ циркулируют электрические токи информативных сигналов, в результате чего формируются электромагнитные поля, уровни которых могут быть достаточными для приема сигналов и извлечения информации с помощью специальной аппаратуры. Разрушение функциональных возможностей СЗИ происходит, в случае если не возможно своевременно обеспечить необходимые функциональные возможности, оно может охватывать один или группу типов функциональных возможностей СЗИ.

Разрушение функциональных возможностей СЗИ:

• неспособность обнаружить необычный характер трафика (то есть намеренное переполнение трафика),

•неспособность перенаправить трафик, выявить отказы аппаратных средств ЭВМ, и т.д.,

• конфигурация ИС, допускающая возможность выхода из строя из-за отказа в одном месте,

• неавторизованные изменения компонентов аппаратных средств ИС (переконфигурирование адресов на автоматизированных рабочих местах, изменение конфигурации маршрутизаторов или коммутаторов («хабов»), и т.п.),

• неправильное обслуживание аппаратных средств ИС,

• недостаточная физическая защита аппаратных средств ИС

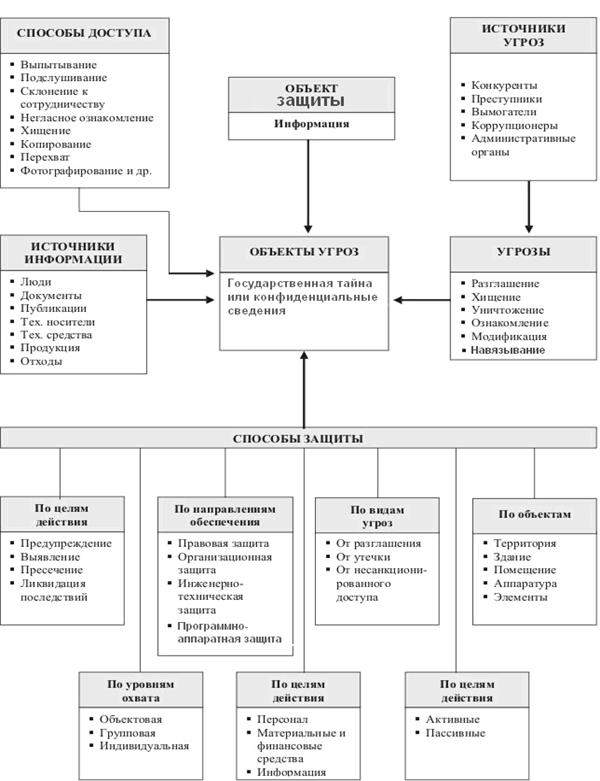

На рис 4.1 представлена модель организации защиты информационных ресурсов с учетом классификации угроз, их источников и каналов утечки.

На рис.4.2 представлено схемой взаимосвязи стандартизованных терминов [ГОСТ Р 50.1.053-2005] место понятия угрозы безопасности информации в сфере технической защиты информации.

Рис.4.1. Модель организации защиты информационных ресурсов

Дата добавления: 2021-01-11; просмотров: 1248;