Медный кабель витая пара

Использование в сетях Gigabit Ethernet «обычного» кабеля (витая пара категории 5) позволяет выпускать сетевые адаптеры PCI и даже оснащать адаптерами Gigabit Ethernet портативные компьютеры (ноутбуки).

Рис. 2.6.1 Сетевой адаптер Gigabit Ethernet Intel PRO/1000 GT PCI

В спецификации 1000Base-T для передачи данных со скоростью 1000 Мбит/с используются 4 пары проводов одновременно. Это позволяет снизить битовую скорость до 250 Мбит/с. Используемый метод потенциального кодирования PAM5 имеет пять возможных уровней сигнала. Таким образом, комбинация из четырех пар может принимать 54=625 возможных значений. Если использовать только 256 из них, то появляется возможность передавать за один такт байт информации. Это позволяет уменьшить битовую скорость до 1000/8=125 Мбит/с. Кроме того, в данной спецификации применяется треллис-модуляция (решётчатая кодированная модуляция), что позволяет достичь энергетического выигрыша кодирования в 6 дБ и использовать кабель UTP категории 5.

Для использования полнодуплексного режима оба передатчика работают одновременно в одном и том же диапазоне частот навстречу друг другу. При этом для отделения принимаемого сигнала от собственного приемник вычитает из сигнала, возникающего в кабеле известный ему собственный сигнал. Такой метод используется для полнодуплексной передачи в аналоговых модемах и сетях ISDN. Операция вычитания выполняется при помощи специальных сигнальных процессоров – DSP (Digital Signal Processor).

Ассоциация Telecommunications Industry Association (TIA) занимается продвижением другой спецификации 1000Base-TX, в которой используется только две пары проводов, как и в 100Base-TX. Это позволяет сократить расходы на кабельную систему благодаря сокращению количества проводников, однако требует использования более дорогого кабеля «витая пара» не ниже 6 категории. Конкуренция между двумя стандартами привела к тому, что многие продукты 1000Base-T представляются на рынке как 1000Base-TX в силу того, что это название схоже с названием самой популярной технологии Fast Ethernet 100Base-TX.

Тема 2.7Технология Token Ring

Технология Token Ring был разработана компанией IBM в 1984 году, а затем передана в качестве проекта стандарта в комитет IEEE 802, который на ее основе принял в 1985 году стандарт 802.5. Компания IBM использует технологию Token Ring в качестве своей основной сетевой технологии для построения локальных сетей на основе компьютеров различных классов — мэйнфреймов, мини-компьютеров и персональных компьютеров. В настоящее время именно компания IBM является основным законодателем моды технологии Token Ring, производя около 60 % сетевых адаптеров этой технологии.

2.7.1Алгоритм работы сети с маркерным доступом

В сетях с маркерным методом доступа (а к ним, кроме сетей Token Ring, относятся сети FDDI) право на доступ к среде передается циклически от станции к станции по логическому кольцу.

В сети Token Ring кольцо образуется отрезками кабеля, соединяющими соседние станции. Таким образом, каждая станция связана со своей предшествующей и последующей станцией и может непосредственно обмениваться данными только с ними. Для обеспечения доступа станций к физической среде по кольцу циркулирует кадр специального формата и назначения — маркер (token). В сети Token Ring любая станция всегда непосредственно получает данные только от одной станции — той, которая является предыдущей в кольце.

Получив маркер, станция анализирует его и при отсутствии у нее данных для передачи обеспечивает его продвижение к следующей станции. Станция, которая имеет данные для передачи, при получении маркера изымает его из кольца, что дает ей право доступа к физической среде и передачи своих данных. Затем эта станция выдает в кольцо кадр данных установленного формата последовательно по битам. Переданные данные проходят по кольцу всегда в одном направлении от одной станции к другой. Кадр снабжен адресом назначения и адресом источника. При получении кадра станция назначения копирует его в буфер для дальнейшей обработки, вставляет в кадр признак подтверждения приема, и отправляет дольше по кольцу. Станция назначения, получив кадр и опознав его по адресу источника, изымает его из сети и выдает в сеть новый маркер. Таким образом, любой кадр обязан завершить полный цикл продвижения по сети.

Рис. 2.7.1 Алгоритм работы сети Token Ring

Алгоритм работы сети иллюстрируется на рис. 2.7.1. На временной диаграмме показано каким образом передается пакет от станции 1 к станции 4. При этом хорошо видно, что передача следующего пакета станцией 2 (интервал времени t9) возможна только после прохождения пакетом полного цикла.

Описанный выше алгоритм используется в сетях Token Ring со скоростью передачи 4 Мбит/с. В сетях со скоростью передачи 16 Мбит/с используется более эффективный алгоритм, который называется алгоритмом раннего освобождения маркера(Early Token Release). В соответствии с ним станция, передающая кадр данных, выдает маркер в сеть сразу же после окончания передачи кадра данных, не дожидаясь возвращения кадра с подтверждением приема. При этом по кольцу может продвигаться одновременно несколько кадров от разных станций.

2.7.2Физическая реализация сетей Token Ring

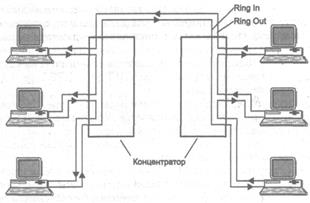

Стандарт Token Ring фирмы IBM предусматривает подключение станции к концентратору, называемому MAU - Multistation Access Unit (рис. 2.7.2). Концентратор выполняет функции регенерации электрических сигналов, а так же организует обход кольцом какого-либо порта, если компьютер, подключенный к этому порту, выключен. Таким образом, внешне сеть Token Ring очень похожа на сеть Ethernet 10BaseT, хотя логически имеет совершенно другую структуру. Концентраторы Token Ring могут так же соединяться друг с другом.

Рис. 2.7.2 Физическая реализация сетей Token Ring

В сетях Token Ring можно использовать различные типы передающей среды – экранированную и неэкранированную витую пару, оптоволоконный кабель. При использовании кабеля STP (Shielded Twisted Pair – экранированная витая пара) в сеть можно объединить 260 компьютеров при длине ответвительных кабелей 100 м. Максимальная длина кольца при этом 4000 м. Ограничения, накладываемые на количество станций и длину кольца, в основном связаны со временем оборота маркера по кольцу, которое должно быть меньше тайм-аута ожидания маркера. Так как все значения тайм-аутов в сетевых адаптерах Token Ring могут настраиваться, то и ограничения не являются такими строгими, как в Ethernet.

2.7.3Сравнение Token Ring и Ethernet

Основное отличие сетей Token Ring от сетей Ethernet заключается в том, что алгоритм маркерного доступа является детерминированным, в то время, как метод доступа CSMA/CD, используемый в Ethernet является случайным. Практически это означает, что каждой станции в сети Token Ring выделяется некоторая гарантированная пропускная способность, которая зависит от общего количества компьютеров сети. В сети Ethernet станция может получить доступ к среде лишь с некоторой вероятностью, которая снижается с увеличением количества компьютеров в сети. С этой точки зрения алгоритм маркерного доступа, особенно при использовании алгоритма раннего освобождения маркера, можно считать преимуществом сетей Token Ring. Сети с детерминированным доступом более приспособлены к передаче синхронных видов трафика, например звука или изображения.

К недостаткам сетей Token Ring (по сравнению с Ethernet) можно отнести:

§ высокую стоимость оборудования;

§ большие накладные расходы, связанные с управлением маркером;

§ сложность настройки сети.

Как следствие, сети Token Ring не получили широкого распространения, и сейчас занимают незначительную долю рынка локальных сетей, где безусловным лидером является технология Ethernet.

Тема 2.8Технология FDDI

Технология FDDI (Fiber Distributed Data Interface) — оптоволоконный интерфейс распределенных данных — во многом основывается на технологии Token Ring.

Сеть FDDI строится на основе двух оптоволоконных колец, которые образуют основной и резервный пути передачи данных между узлами сети. Наличие двух колец — это основной способ повышения отказоустойчивости в сети FDDI, и узлы, которые хотят воспользоваться этим повышенным потенциалом надежности, должны быть подключены к обоим кольцам.

Кольца в сетях FDDI рассматриваются как общая разделяемая среда передачи данных, поэтому для нее определен метод доступа, очень близкий к методу доступа сетей Token Ring 16 Мбит/с с использованием алгоритма раннего освобождения маркера.

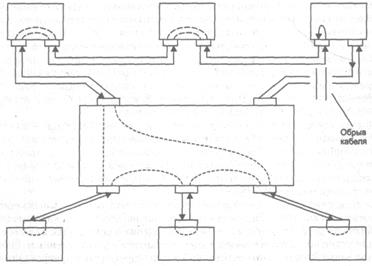

В обычном режиме вторичное кольцо не используется (см. рис. 2.8.1). В случае какого-либо вида отказа первичное кольцо объединяется со вторичным, вновь образуя единое кольцо. Этот режим работы сети называется Wrap, то есть «свертывание» или «сворачивание» колец. Операция свертывания производится средствами концентраторов и/или сетевых адаптеров FDDI.

Сеть FDDI может полностью восстанавливать свою работоспособность в случае единичных отказов ее элементов. При множественных отказах сеть распадается на несколько не связанных сетей.

Рис. 2.8.1 Реализация отказоустойчивости FDDI

2.8.2Физическая реализация сетей FDDI

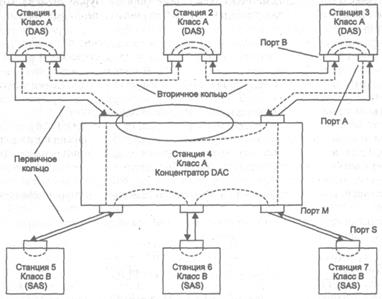

В стандарте FDDI допускаются два вида подсоединения станций к сети. Одновременное подключение к первичному и вторичному кольцам называется двойным подключением — Dual Attachment, DA. Подключение только к первичному кольцу называется одиночным подключением — Single Attachment, SA.

В стандарте FDDI предусмотрено наличие в сети станций (Station), а также концентраторов (Concentrator). Для станций и концентраторов допустим любой вид подключения к сети — как одиночный, так и двойной. Соответственно такие устройства имеют соответствующие названия: SAS (Single Attachment Station), DAS (Dual Attachment Station), SAC (Single Attachment Concentrator) и DAC (Dual Attachment Concentrator). Обычно концентраторы имеют двойное подключение, а станции — одинарное, как это показано на рис. 2.8.2, хотя это и не обязательно.

Рис. 2.8.2 Физическая реализация сети FDDI

Рис. 2.8.3 Реконфигурация кольца в случае обрыва кабеля

В случае однократного обрыва кабеля между устройствами с двойным подключением сеть FDDI сможет продолжить нормальную работу за счет автоматической реконфигурации внутренних путей передачи кадров между портами концентратора (рис. 2.8.3). Двукратный обрыв кабеля приведет к образованию двух изолированных сетей FDDI. При обрыве кабеля, идущего к станции с одиночным подключением, она становится отрезанной от сети, а кольцо продолжает работать.

При использовании в качестве среды передачи многомодового оптоволоконного кабеля максимальное расстояние между узлами составляет 2 км. При использовании неэкранированной витой пары – 100 м. Максимальная общая длина кольца FDDI – 100 км. Максимальное количество станций в кольце – 500.

Раздел 3.Методы коммутации для локальных сетей

Тема 3.1Необходимость структуризации локальных сетей

3.1.1Преимущества использования разделяемой среды передачи

Использование разделяемой среды передачи данных является эффективным решением для небольших сетей (10-30 узлов). Преимущества использования разделяемых сегментов проявляются в следующем:

1. Разделяемая среда допускает увеличение размеров сети путем простого добавления новых узлов к среде передачи. Такая операция проходит прозрачно для существующих узлов и в большинстве случаев может проводиться «на лету», то есть во время работы сети.

2. Отсутствие в сети какого-либо оборудования, которое способно буферизовать передаваемые кадры избавляет от проблем, связанных с переполнением буферов и потерей кадров. Логика работы сети не позволяет начать передачу кадра до тех пор, пока предыдущий кадр не будет принят.

3. Простота протоколов доступа к разделяемой среде обеспечивает низкую стоимость сетевых адаптеров и сетевого оборудования.

3.1.2Ограничения сети, построенной на разделяемой среде

Недостатки использования разделяемых сред передачи начинают проявляться с ростом числа узлов, подключенных к одному сегменту (Ethernet) или кольцу (Token Ring, FDDI). Для сети из N узлов доля пропускной способности, которую получает в распоряжение каждый узел сети, реально оказывается значительно меньше 1/N. Наиболее остро это ощущается в сетях со случайным доступом. Но даже в сетях с детерминированным доступом (Token Ring, FDDI) рост количества узлов отрицательно влияет на распределение пропускной способности между узлами сети. Ухудшение пропускной способности сети выражается в росте средней величины задержек T, которые испытывает узел при доступе к сети. Задержки в сетях Ethernet являются следствием ожидания освобождения среды передачи. В сетях с маркерным доступом к кольцу – следствием ожидания станцией маркера. Зависимости величины задержек от коэффициента использования сети r для различных методов доступа приведены на рис. 3.1.1. Коэффициент использования сети равен отношению трафика, который должна передать сеть к максимальной пропускной способности сети. Трафик, который должна передать сеть, равен сумме трафиков, генерируемых каждым узлом сети.

Рис. 3.1.1 Зависимость величины задержек от коэффициента использования сети

Из графиков видно, что при превышении коэффициентом использования сети некоторого порога наступает резкий рост величины задержек. Для сетей Ethernet этот порог находится на уровне 40-50% использования сети, для сетей Token Ring и FDDI – около 70%.

Рост величины задержек приводит к тому, что полезная пропускная способность сети, равная количеству реально передаваемых данных в единицу времени, становится ниже номинальной. Зависимости полезной пропускной способности сети Ethernet от коэффициента использования сети для различного числа узлов сети приведены на рис. 3.1.2.

Рис. 3.1.2 Зависимость полезной пропускной способности сети Ethernet от коэффициента загрузки

На рисунке 3.2 прямая 1 соответствует идеальной сети, в которой только один узел передает данные. Кривые 2 и 3 показывают, что с ростом количества компьютеров в сети полезная пропускная способность сети будет меньше номинальной. Разница будет тем существеннее, чем больше компьютеров в сети. При полной загрузке сети ее полезная пропускная способность будет равна нулю, так как при этом невозможно получить доступ к передающей среде. Из графиков видно, что при загрузке сети более 50 % полезная пропускная способность будет резко снижаться. Исследования, проведенные при помощи имитационного моделирования, показывают, что для того, чтобы сеть Ethernet хорошо справлялась с передачей данных, ее загрузка не должна превышать 30%.

Количество узлов, при котором достигается указанный порог загрузки сети, зависит от сетевой активности узлов. При небольшой активности (передача текстовых данных) для сетей Ethernet этот порог может находиться на уровне 20-40 компьютеров. При передаче больших объемов мультимедийных данных это значение может быть ниже на порядок. Это говорит о том, что сеть даже средних размеров трудно построить на одном разделяемом сегменте.

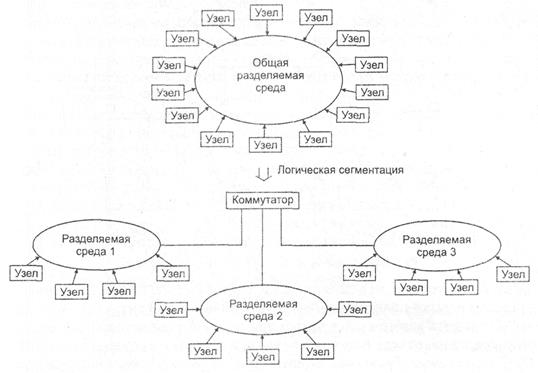

3.1.3Принцип и преимущества разделения сети на логические сегменты

Ограничение на количество компьютеров в сети, возникающие из-за использования общей среды передачи можно преодолеть разделив сеть на несколько разделяемы сред, или сегментов. Сегменты соединяются между собой при помощи таких устройств, как мосты, коммутаторы или маршрутизаторы. В данном разделе будут рассмотрены устройства, работающие на канальном уровне стека протоколов, то есть мосты и коммутаторы. Принцип структуризации сети показан на рис. 3.1.3. Для подключения каждого сегмента используется отдельный порт коммутатора.

Рис. 3.1.3 Логическая сегментация сети

Поскольку после разделения общей среды каждый сегмент содержит меньшее количество компьютеров, то и условия работы в каждом сегменте будут более благоприятными. Практически уменьшение нагрузки на сеть происходит благодаря работе устройств, соединяющих сегменты. Мосты или коммутаторы, в отличие от повторителей (концентраторов), передают кадры между сегментами осмысленно, анализируя адреса источника и назначения кадра. Эта ситуация иллюстрируется на рис 3.1.4.

Рис. 3.1.4 Распределение трафика между двух сегментов сети

Кадр, отправляемый любым компьютером сети, может предназначаться либо компьютеру в том же сегменте, либо в другом. При этом кадры первого типа образуют внутрисегментный трафик, кадры второго типа – межсегментный трафик. Кадр покинет сегмент отправителя и будет передан в другой сегмент только в том случае, если это необходимо. Практически загрузка сети уменьшится за счет того, что каждый сегмент будет освобожден от внутрисегментного трафика других сегментов.

Очевидно, что эффект от логической сегментации будет тем выше, чем больше доля внутрисегментного трафика. Таким образом, при проектировании логической структуры сети необходимо учитывать назначение каждого компьютера и особенности его работы с сетью. Целесообразно объединять в одном сегменте те компьютеры, которые интенсивно взаимодействуют друг с другом. Часто логическую структуру сети проектируют в соответствии со структурой предприятия. При этом в один сегмент можно поместить, например, группу рабочих станций отдела и сервер базы данных, с которой работают сотрудники отдела.

Помимо снижения нагрузки на сеть разбиение сети на логические сегменты дает еще некоторые дополнительные преимущества. Администратор может легко изолировать один сегмент от другого, запретив передачу кадров между ними. Таким образом, разбиение сети на сегменты может осуществляться в целях безопасности. Более того, современные коммутаторы обычно являются многофункциональными устройствами и позволяют выполнять операции фильтрации или продвижения пакетов не только на основании физических адресов, но и на основании информации протоколов более высоких уровней. Это дает возможность разрешать или запрещать работу отдельных протоколов для отдельных компьютеров сети. Все эти средства делают логическую структуризацию одним из основных средств управления работой сети.

Тема 3.2Принципы работы мостов

3.2.1Прозрачные мосты

Прозрачные мосты (transparent bridge) могут использоваться в сетях различных канальных технологий (Ethernet, Token Ring, FDDI), при этом принцип и алгоритм работы моста не изменяется. Однако все сегменты, подключенные к одному мосту должны использовать одну и ту же канальную технологию. Этот тип мостов называется прозрачным, потому что работа всех узлов сети при использовании мостов не будет отличаться от работы в случае их отсутствия, то есть конечные узлы не знают о существовании в сети моста и работают так, как будто сегменты сети соединены напрямую. Порты моста не имеют MAC-адресов, однако в остальном их функции соответствуют функциям сетевых адаптеров.

Для моста сеть представляется набором MAC-адресов узлов. Все операции моста по фильтрации или продвижению пакетов связаны с таблицей адресов моста. В таблице адресов содержится информация о принадлежности определенного узла сети определенному сегменту. Каждому узлу соответствует одна запись таблицы, в которой записан MAC-адрес узла и номер порта моста, к которому подключен сегмент этого узла (см. рис. 3.2.1).

Рис. 3.2.1 Таблица адресов моста

Каждый порт моста работает в режиме приема всех кадров, передаваемых узлами сегмента. При этом таблица адресов формируется динамически следующим образом. При получении любого пакета мост анализирует MAC-адрес источника, содержащийся в заголовке пакета. Если записи для такого MAC-адреса в таблице нет, то она добавляется. При этом в ней фиксируется номер порта, с которого был получен кадр. Если такой MAC-адрес уже есть в таблице, то запись проверяется, и в случае несоответствия номера порта может быть обновлена. Таки образом мост постоянно изучает структуру сети, и в случае ее изменения модифицирует таблицу адресов.

Для принятия решения о передаче кадра в другой сегмент мост анализирует MAC-адрес назначения кадра. Если такой адрес есть в таблице адресов, то мост сравнивает номер порта, взятый из таблицы для адреса назначения с номером порта, откуда был получен кадр. Если они совпадают (узел-источник и узел назначения находятся в одном и том же сегменте) то кадр фильтруется, то есть удаляется из буфера и никуда не передается. Если номер порта для адреса назначения не совпадает с номером порта-источника, то мост передает кадр в тот сегмент, где находится узел назначения через порт, адрес которого был определен по таблице. Если адрес назначения отсутствует в таблице, то есть мосту неизвестно местонахождение узла назначения, то кадр передается мостом на все порты, за исключением того, откуда он был получен. Аналогично обрабатываются широковещательные пакеты. Они так же передаются мостом на все порты, за исключением порта-источника. Блок схема описанного выше алгоритма работы моста приведена на рис. 3.2.2. По этому алгоритму обрабатывается каждый кадр, получаемый мостом.

Рис. 3.2.2 Рис. 3.6 Алгоритм работы прозрачного моста

Записи таблицы адресов могут быть статическими и динамическими. Динамические записи создаются мостом автоматически в процессе работы, как это было описано выше. Каждая динамическая запись имеет срок жизни. Если от какого-либо узла определенное время не поступает пакетов, то соответствующая ему запись в таблице считается устаревшей и удаляется. Этот механизм защищает работу моста от ошибок, которые могли бы возникнуть, например, при перемещении компьютера из одного сегмента в другой. Кроме того, он защищает таблицу от «засорения» записями для несуществующих в сети адресов.

Статические записи создаются администратором и не имеют срока жизни. То есть статическая запись будет находиться в таблице до тех пор, пока не будет удалена вручную. Использование статических записей целесообразно в условиях неизменной конфигурации сети и может повысить эффективность работы моста.

3.2.2Мосты с маршрутизацией от источника

Мосты с маршрутизацией от источника применяются только для соединения колец Token Ring и FDDI, хотя для этих же целей могут использоваться и прозрачные мосты. Маршрутизация от источника (Source routing) основана на том, что источник кадра помещает в кадр всю информацию о промежуточных мостах и кольцах, которые должен пройти пакет. Мосты с маршрутизацией от источника так же, как и прозрачные мосты используют для работы только информацию заголовков канального уровня. Таким образом, мосты с маршрутизацией от источника хотя и имеют в своем названии термин «маршрутизация», не имеют ничего общего с маршрутизаторами, которые работают на сетевом уровне.

Станция – источник считает, что станция назначения находится в другом кольце, если переданный кадр вернулся с неустановленным признаком подтверждения приема. В этом случае для формирования маршрутной информации станция отправляет одномаршрутный широковещательный кадр-исследователь SRBF (Single route broadcast frame). Все мосты должны быть вручную сконфигурированы таким образом, чтобы передавать кадры SRBF на все порты, кроме порта-источника. Кроме того, необходимо позаботиться о том, чтобы в сети существовал только один путь для передачи кадра SRBF между источником и назначением. В том случае, если в сети имеются замкнутые петли, то некоторые порты мостов должны быть заблокированы для передачи кадров SRBF (см. рис. 3.2.3). Для приведенной на рис. 3.2.3 конфигурации мост 3 заблокирован для передачи кадров SRBF.

Рис. 3.2.3 Мосты с маршрутизацией от источника

После того, как кадр-исследователь достигнет станции назначения, она отправляет стации-источнику многомаршрутный широковещательный кадр-исследователь ARBF (All route broadcast frame). В отличие от SRBF кадр ARBF передается всеми портами всех мостов. Это означает, что станция-источник может получить несколько кадров ARBF. Для сети рис. 3.7 их будет два – от моста 1 и от моста 3. Во время передачи кадров ARBF в них заносится информация о прохождении последовательности сетей и мостов. Проанализировав информацию, содержащуюся в кадрах ARBF, станция-источник выбирает наилучший маршрут и впоследствии использует эту информацию для формирования кадров, предназначенных станции назначения.

3.2.3Ограничения, накладываемые на использование прозрачных мостов в сети

Несмотря на то, что прозрачные мосты значительно расширяют возможности построения и эффективность работы локальных сетей, имеются существенные ограничения на их применение.

Первым ограничением является слабая защита от широковещательных пакетов. Согласно алгоритму работы мост должен передавать широковещательные пакеты на все свои порты. Если какая-либо станция сети в результате некорректной работы или умышленно начнет постоянно и с высокой интенсивностью генерировать широковещательные пакеты, это приведет к затоплению (flooding) всех сегментов сети или широковещательному шторму (broadcast storming). Единственным средством борьбы с такими ситуациями является использование в сети маршрутизаторов, то есть структуризация сети на сетевом уровне.

Другим серьезным ограничением является требование отсутствия в сети замкнутых маршрутов, или активных петель. В сети, приведенной на рис. 3.2.4 два моста включены параллельно, так что образуется замкнутый маршрут. Пусть станция А посылает в сеть кадр. Этот кадр поступит на порт 1 моста 1 и на порт 1 моста 2. Каждый мост сделает в своей таблице адресов запись о принадлежности станции-источника А к сегменту 1. Пусть адрес назначения кадра неизвестен мостам. В соответствии с алгоритмом работы мосты должны передать кадр в сегмент 2, причем доступ к передающей среде сегмента 2 они получат поочередно. Пусть первым доступ получил мост 1. Кадр, отправленный станцией А, теперь поступит на порт 2 моста 2. Мост 2 вынужден будет модифицировать свою таблицу адресов и на основании кадра, полученного от моста 1, сделать ошибочную запись о принадлежности станции А сегменту 2. Так же поступит и мост 1 при получении кадра от моста 2. После этого оба моста отправят кадр обратно в сегмент 1. В результате два кадра будут циркулировать по замкнутому маршруту навстречу друг другу, а мосты будут постоянно обновлять записи в своих адресных таблицах.

Рис. 3.2.4 Работа моста при петлевидной конфигурации сети

Несмотря на то, что станция назначения получит предназначенный ей кадр, такая ситуация является аварийной, так как приводит к засорению сети ненужным трафиком и создает нагрузку на мосты. Чтобы исключить подобные ситуации необходимо гарантировать отсутствие в сети замкнутых маршрутов. В простых сетях это условие легко соблюсти, однако в сложных сетях вероятность непреднамеренного возникновения петли становится высокой. Кроме того, иногда в сети умышленно прокладывают избыточные резервные связи, которые включаются в работу при отказе основных. Для образования древовидной конфигурации без петель в таких сетях необходимо блокировать некоторые порты мостов. Эта задача может быть решена как вручную, так и автоматически при помощи специальных алгоритмов. Наиболее известным является алгоритм покрывающего дерева (spanning tree algorithm, STA).

Тема 3.3Коммутаторы

Функционально коммутатор представляет собой многопортовый мост. Принцип и алгоритм работы коммутатора соответствуют изложенным выше для мостов. Отличие коммутатора от моста заключается в том, что он способен осуществлять параллельную обработку нескольких кадров и обеспечивает очень маленькое время задержки между поступлением пакета на входной порт и началом передачи пакета с выходного порта. Параллельная обработка позволяет существенно повысить производительность сети. На рис. 3.9 коммутатор поддерживает одновременную передачу четырех потоков данных, каждый из которых может достигать максимальной скорости, поддерживаемой технологией канального уровня. При использовании сети Ethernet 10 Мбит/с общая производительность коммутатора, приведенного на рис. 3.3.1 составит 40 Мбит/с.

Рис. 3.3.1 Параллельная обработка кадров коммутатором

В работе сети далеко не всегда складывается такая благоприятная ситуация, как в случае, приведенном на рис 3.3.1. Очень часто нескольким компьютерам сети необходимо передать данные на один сервер (рис. 3.3.2). При этом на выходном порту коммутатора может образоваться очередь. При этом ограничивающим фактором в этой ситуации будет скорость работы выходного порта. В таких случаях целесообразно использовать для подключения наиболее активно работающих компьютеров более высокоскоростные порты (коммутатор, в отличие от концентратора, может поддерживать различную скорость работы своих портов).

Рис. 3.3.2 Подключение сервера к высокоскоростному порту

3.3.2Архитектура коммутаторов

На рис. 3.3.3 приведена структурная схема коммутатора, которая является общей для большинства моделей коммутаторов. Наличие элементов, приведенных на рис. 3.3.3, является характерным для любых коммутаторов. Для каждого порта существует процессор обработки пакетов (Ethernet Packet Processor, EPP), который осуществляет функции первичной обработки и буферизации входящих пакетов, а так же формирование выходящих с порта пакетов. В состав коммутатора так же входит системный модуль, который осуществляет поддержку адресных таблиц и функции управления коммутатором. Основным элементом коммутатора является коммутирующий блок. Характеристики коммутатора в основном определяются архитектурой коммутирующего блока. Существует несколько вариантов реализации коммутирующего элемента, каждый их которых имеет определенные преимущества и недостатки.

Рис. 3.3.3 Структурная схема коммутатора

Дата добавления: 2018-11-26; просмотров: 1212;