Набор протоколов IPsec

Набор протоколов IPsec (IP security – система защиты на уровне IP) реализует механизм защищенной передачи данных в сетях IP, обеспечивая конфиденциальность, целостность и достоверность данных, передаваемых через незащищенные сети. IPsec обеспечивает следующие возможности в сетях связи:

- конфиденциальность данных - отправитель имеет возможность шифровать пакеты перед их отправкой в сеть;

- получатель данных имеет возможность аутентифицировать сообщающиеся с ним стороны и пакеты, посылаемые этими сторонами, чтобы быть уверенным в том, что данные не были изменены в пути;

- получатель данных имеет возможность аутентифицировать источник получаемых пакетов;

- получатель данных может обнаружить и отвергать воспроизведенные пакеты, не допуская их фальсификации и проведения атак «внедрения посредника» («man in the middle»).

Фундаментальной концепцией технологии IPsec является концепция Ассоциаций Защиты (Security Association – SA). Она представляет собой согласованную политику или способ обработки данных, обмен которыми предполагается между двумя сообщающимися сторонами. Одной из составляющих такой политики может быть алгоритм, используемый для шифрования данных. Соединение SA является симплексным, поэтому для взаимодействия сторон необходимо установить два соединения.

Протокол IKE (Internet Key Exchange – обмен Интернет-ключами) является гибридным протоколом, обеспечивающим сервис аутентификации сторон IPSec, согласование параметров SA, а также выбор ключей для алгоритмов шифрования. Протокол IKE в свою очередь опирается на протоколы ISAKMP (Internet Security Association and Key Management Protocol – протокол управления ассоциациями и ключами защит в сети Интернет) и Oakley, которые применяются для управления процессом создания и обработки ключей шифрования, используемых в преобразованиях IPsec. Алгоритм работы технологии IPsec представлен на рисунке 14.1 и состоит из следующих этапов [9].

1) Начало процесса IPSec. Трафик, которому требуется шифрование в соответствии с политикой защиты, согласованной сторонами, начинает IKE-процесс. На этом этапе определяется, какой трафик подлежит шифрованию, какие функции и алгоритмы могут быть использованы.

2) Первая фаза IKE. Цель данный фазы – организовать безопасный канал между сторонами (ISAKMP туннель) для ведения переговоров о параметрах IPsec SA. Параметры данного туннеля определяются политикой ISAKMP. Выполняются следующие действия:

- аутентификация и защита идентификационной информации узлов;

- проверка соответствий политик IKE SA узлов для безопасного обмена ключами;

- обмен Диффи-Хеллмана, в результате которого у каждого узла будет общий секретный ключ;

- cоздание безопасного канала для второй фазы IKE.

3) Вторая фаза IKE. Ее задачей является создание IPsec туннеля, через выполнение следующих функций:

- согласуются параметры IPsec SA по защищаемому IKE SA каналу, созданному в первой фазе IKE;

- устанавливается IPsec SA;

- периодически осуществляется пересмотр IPsec SA, чтобы убедиться в её безопасности.

4) Передача данных. Происходит обмен данным между сообщающимися сторонами, который основывается на параметрах и ключах, хранимых в базе данных SA (SAD – Security Association Database).

5) Завершение работы туннеля IPsec. SA IPsec завершают свою работу либо в результате их удаления, либо по причине превышения предельного времени их существования.

В качестве методов защиты данных в технологии IPsec предусмотрены два протокола. Протокол AH (Authentication Header) – протокол защиты, обеспечивающий аутентификацию и сервис выявления воспроизведения. Протокол AH действует как цифровая подпись и гарантирует, что данные в пакете IP не будут несанкционированно изменены. Этот протокол не обеспечивает сервис шифрования данных и может быть использован самостоятельно или совместно с протоколом ESP. Протокол ESP (Encapsulating Security Payload) – протокол защиты, обеспечивающий конфиденциальность и защиту данных, используется для шифрования полезной нагрузки IP пакетов. В рамках протокола ESP может так же обеспечиваться аутентификация пакетов с помощью необязательного поля аутентификации EPS-HMAC. Главное различие между аутентификацией ESP и AH заключается в области их охвата пакета. ESP не защищает поля заголовка IP, если работает в транспортном режиме, а AH защищает весь исходный IP пакет.

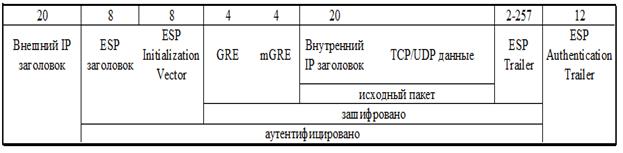

IPsec может работать в туннельном или транспортном режиме. В туннельном режиме шифруется весь исходный пакет, включая заголовок IP, после чего инкапсулируются в новый IP заголовок с дополнительным заголовком IPsec. В транспортном режиме шифруется только полезная информация, а исходный IP заголовок не изменяется. Добавляется только заголовок IPsec. Поскольку в данном проекте используется IPsec поверх GRE туннеля, где исходный пакет инкапсулируется в новый IP заголовок на уровне создания GRE туннеля, то целесообразно использовать транспортный режим. При этом исходные IP адреса участников будут зашифрованы. По той же причине, целесообразно использовать ESP-HMAC аутентификацию, при этом исходный IP заголовок будет защищен.

Заголовок ESP содержит поле SPI (Security Parameters Index) длиной 4 байта, которое, вместе с IP адресом получателя и протоколом безопасности (ESP) , определяет защищенное виртуальное соединение для данного пакета (SA). Поле Sequence Number (4 байта) служит от защиты от повторной передачи. ESP Initialization Vector используется для начала процесса расшифровки в алгоритмах с режимом шифрования цепочки блоков.

Рисунок 14.1 - Формат пакета IPsec over mGRE

Поле ESP Authentication Trailer содержит значение проверки целостности данных (ICV) и код проверки подлинности сообщения, которые используются для подтверждения легитимности отправителя и целостности данных. ESP Trailer содержит поля Next Header (1 байт), определяющее протокол высшего уровня (TCP/UDP), и Padding Length (1 байт), указывающее длину поля заполнения. Поле заполнения используется для выравнивания длины ESP Trailer и ESP Authentication Trailer до полных 32 бит.

Дата добавления: 2021-02-19; просмотров: 709;