Виртуальные частные сети

Виртуальная частная сеть (Virtual Private Network–VPN) – это объединения нескольких внутренних сетей в единое номерное «пространство» или, наоборот, реализация нескольких недоступных друг другу «виртуальных» сетей на базе одной «физической сети».

Примерами крупных виртуальных сетей, охватывающих большие территории и имеющие свои собственные соединения между узлами, являются правительственная связь и различные внутриведомственные сети. Поскольку для таких сетей крайне важна высокая защищенность, они имеют очень ограниченное соединение с общими коммуникационными сетями, например, телефонными сетями общего пользования.

VPN обладают множеством преимуществ:

– информация сохраняется в секрете;

– удаленные сайты могут осуществлять обмен информацией незамедлительно;

– удаленные пользователи не ощущают себя изолированными от системы, к которой они осуществляют доступ.

Особенностями VPN являются то, что:

– трафик шифруется для обеспечения защиты от прослушивания;

– осуществляется аутентификация удаленного сайта;

– виртуальные частные сети обеспечивают поддержку множества протоколов;

– соединение обеспечивает связь только между двумя конкретными абонентами.

VPN соединяет два конкретных объекта, образуя таким образом уникальный канал связи между двумя абонентами. Каждая из конечных точек VPN может единовременно поддерживать несколько соединений VPN с другими конечными точками, однако каждая из точек является отдельной от других, и трафик разделяется посредством шифрования.

Виртуальные частные сети по использованию подразделяются на пользовательские и узловые.

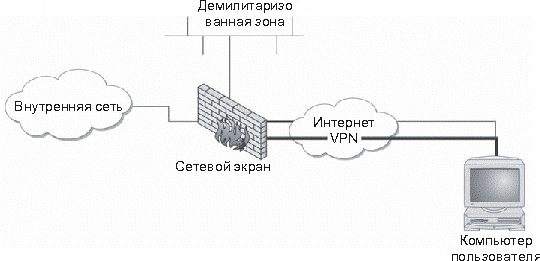

Пользовательские VPN представляют собой виртуальные частные сети, построенные между отдельной пользовательской системой и узлом или сетью организации (рисунок 7.4).

Рисунок 7.4 – Конфигурация пользовательской VPN

Рисунок 7.4 – Конфигурация пользовательской VPN

|

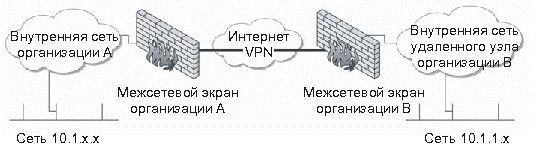

Узловые виртуальные частные сети используются организациями для подключения к удаленным узлам без применения дорогостоящих выделенных каналов или для соединения двух различных организаций, между которыми необходима связь для осуществления информационного обмена, связанного с деятельностью этих организаций. Как правило, VPN соединяет один межсетевой экран или пограничный маршрутизатор с другим аналогичным устройством (рисунок 7.5).

Рисунок 7.5 – Межузловое соединение VPN, проходящее через Интернет

Рисунок 7.5 – Межузловое соединение VPN, проходящее через Интернет

|

Как и в случае с пользовательскими VPN, основным преимуществом узловой VPN является экономичность. Организация с небольшими, удаленными друг от друга офисами может создать виртуальную частную сеть, соединяющую все удаленные офисы с центральным узлом.

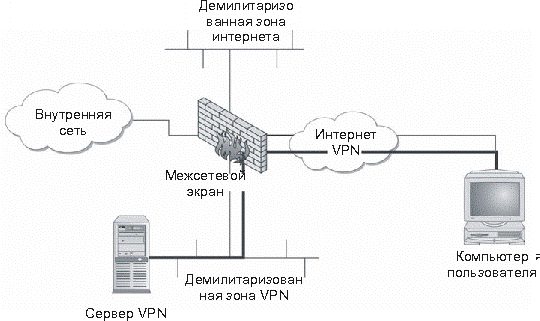

Узловые VPN расширяют периметр безопасности организации, добавляя новые удаленные узлы или даже удаленные организации. Если уровень безопасности удаленного узла невелик, VPN может позволить злоумышленнику получить доступ к центральному узлу и другим частям внутренней сети организации. Следовательно, необходимо применять строгую политику безопасности и реализовывать функции аудита для обеспечения безопасности организации в целом и соответствующим образом настроить политику безопасности и ее межсетевой экран (рисунок 7.6).

Рисунок 7.6 – Узловая VPN может вызывать конфликты, связанные

с адресацией

Рисунок 7.6 – Узловая VPN может вызывать конфликты, связанные

с адресацией

|

Сеть VPN состоит из четырех ключевых компонентов: сервер VPN, алгоритмы шифрования, система аутентификации и протокол VPN.

Алгоритм шифрования, используемый в VPN, должен быть стандартным мощным алгоритмом шифрования.

Сервер VPN представляет собой компьютер, выступающий в роли конечного узла соединения VPN (рисунки 7.7 и 7.8, таблица 7.1).

Рисунок 7.7 – Архитектура сети VPN, в которой межсетевой экран является VPN-сервером

Рисунок 7.7 – Архитектура сети VPN, в которой межсетевой экран является VPN-сервером

|

Рисунок 7.8 – Архитектура сети VPN для отдельного сервера VPN

Рисунок 7.8 – Архитектура сети VPN для отдельного сервера VPN

|

Таблица 7.1 – Правила политики межсетевого экрана, включающие демилитаризованную зону VPN

| № правила | Исходный IP | Конечный IP | Служба | Действие |

| Любой | VPN-сервер | Служба VPN | Принятие | |

| VPN-сервер | Внутренняя сеть | Любой | Принятие | |

| Любой | VPN-сервер | Любой | Отклонение | |

| Любой | Веб-сервер | HTTP | Принятие | |

| Любой | Почтовый сервер | SMTP | Принятие | |

| Почтовый сервер | Любой | SMTP | Принятие | |

| Внутренняя сеть | Любой | HTTP, HTTPS, FTP, telnet, SSH | Принятие | |

| Внутренняя DNS | Любой | DNS | Принятие | |

| Любой | Любой | Любой | Сброс |

Система аутентификации VPN двухфакторная. Пользователи могут проходить аутентификацию, предъявляя то, что они знают, что у них есть или с помощью данных о том, кем они являются.

Протокол VPN определяет, каким образом система VPN взаимодействует с другими системами в Интернет, а также уровень защищенности трафика.

Аппаратные системы VPN, как правило, базируются на аппаратной платформе, используемой в качестве VPN-сервера. На этой платформе выполняется программное обеспечение производителя, а также, возможно, некоторое специальное программное обеспечение, предназначенное для улучшения возможностей шифрования.

Программные системы VPN работают на компьютерных системах общего назначения. Они могут быть установлены на выделенной для VPN системе либо совместно с другим программным обеспечением, таким как межсетевой экран.

Дата добавления: 2018-05-10; просмотров: 2003;