Возможности безопасной интероперабельности с режимами работы продуктов системы обработки данных

Термин режим еnterprise относится к продуктам, имеющим возможность взаимодействия с режимами работы аутентификации PreShared Key (PSK) и IEEE 802.1x. Режим 802.1x настраиваемый в соответствие с требованиями по стандарту IEEE 802.1x считается более безопасным, чем любая другая возможная инфраструктура аутентификации, благодаря своей гибкости в поддержке разнообразных механизмов аутентификации и стойким алгоритмам шифрования.

Рассмотрим подробнее механизм аутентификации. Например механизм WPA в режиме enterprise осуществляет аутентификацию в два этапа. В первой фазе происходит настройка открытой аутентификации. Во второй фазе происходит аутентификация 802.1x с одним из методов EAP. AES обеспечивает механизм шифрования. В режиме enterprise клиенты и сервера аутентификации подтверждают подлинность друг друга при помощи метода аутентификации EAP, а затем и клиент и сервер генерируют PMK (Pairwise Master Key). При использовании WPA сервер динамически генерирует PMK и передает его на точку доступа.

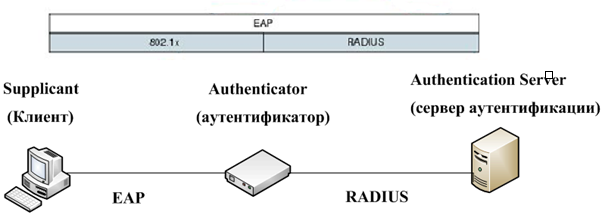

Представим формат защиты доступа аутентификацией на рисунке 51.

Рис. 51. Формат защиты доступа аутентификацией

Здесь мы имеем дело с дополнительным набором различных протоколов. На стороне клиента специальный компонент программного обеспечения, supplicant (обычно часть ОС) взаимодействует с авторизующей частью, AAA сервером. В данном примере отображена работа унифицированной радиосети, построенной на легковесных точках доступа и контроллере. В случае использования точек доступа с настройками всю роль посредника между устройством и сервером может на себя взять сама точка. При этом данные клиентского суппликанта по радио передаются сформированными в протокол 802.1x (EAP), а на стороне контроллера они оборачиваются в RADIUS-пакеты.

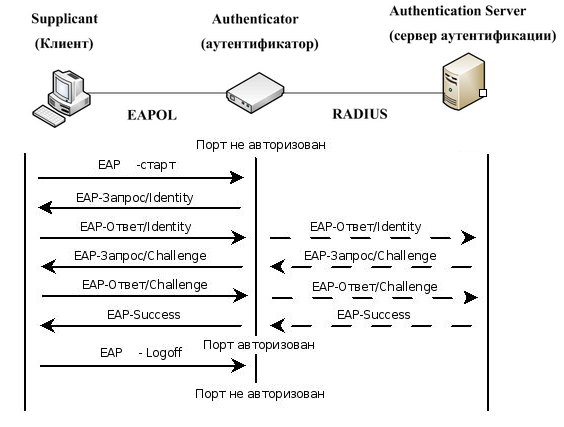

Применение механизма авторизации EAP в КС приводит к тому, что после успешной (в силу протокола аутентификации) аутентификации клиента точкой доступа последняя запросит у клиента авторизоваться (подтвердить свои полномочия) у инфраструктурного RADIUS-сервера:

Рис. 52 Механизм успешной аутентификации для начала установления интероперабельного обмена данными

1. Клиент отправляет сообщение EAP-старт аутентификатору.

2. Аутентификатор отправляет клиенту EAP-Запрос и клиент отвечает EAP-ответом.

3. Аутентификатор инкапсулирует ответ в формат RADIUS и пересылает ответ серверу аутентификации.

4. Сервер аутентификации отправляет Challenge клиенту, а клиент присылает ответ (передает сообщения аутентификатор соответствующим образом инкапсулируя и деинкапсулируя фреймы)

5. Сервер аутентификации подтверждает подлинность клиента и сообщает аутентификатору о необходимости разрешить доступ клиента к сети.

6. Аутентификатор авторизует порт и клиент получает доступ к сети.

7. После выхода клиента из сети порт блокируется.

Если применить на рассматриваемом предприятии WPA2 Enterprise то это требует наличия в сети RADIUS-сервера. На сегодняшний момент наиболее работоспособными являются следующие продукты:

– Microsoft Network Policy Server (NPS), бывший IAS — конфигурируется через MMC, бесплатен, но необходимо купить Windows;

– Cisco Secure Access Control Server (ACS) — конфигурируется через веб-интерфейс, функционален, позволяет создавать распределенные и отказоустойчивые системы, стоит дорого;

– FreeRADIUS — бесплатная версия, конфигурируется текстовыми конфигами, в управлении и мониторинге не удобен. При обсуждении с представителями предприятия ими принято решение о применении FreeRADIUS.

При этом контроллер должен отслеживать происходящим обмен информацией, и дожидается успешной авторизации, либо отказа в ней. В случае правильного прохождения механизма авторизации RADIUS-сервер способен передать точке доступа дополнительные параметры (например, в какой VLAN поместить абонента, какой ему присвоить IP-адрес, QoS профиль и т.п.). В завершении обмена RADIUS-сервер дает возможность клиенту и точке доступа сгенерировать и обменяться ключами шифрования (индивидуальными, валидными только для данной сеcсии).

Для работы необходимо будет настроить устройства пользователя (клиентские машины) с Windows XP, а также точки доступа и коммутаторы.

Чтобы Windows XP поддерживала работу WPA Enterprise, следует установить hot fix для Microsoft Windows XP. Для установки надо обратиться к ресурсу Центр загрузки ПО Microsoft – Обновления для Windows XP.

Дата добавления: 2021-09-25; просмотров: 667;