Разновидности вредоносного ПО

Данные позволяющие воспользоваться уязвимостью ОС называются вредоносными (exploit). По цели создания вредоносные программы делятся:

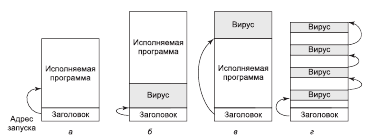

1. Вирусы – программы основная цель которых размножение. Эти программы копируют свой код в другие программы, размножать таким образом. Чтобы активировать вирус необходимо, чтобы с зараженным файлов были предприняты какие-то действия – прочитан или запущен.

2. Черви – программы основная цель которых распространение. Эти программы распространяются самостоятельно, используя уязвимости в ОС, в одной системе может быть всего один червь, но он постоянно будет обращаться к другим сетевым ресурсам, пытаясь перенести в них свой код.

3. Трояны – программы основная цель которых управление компьютером. Как правило, эти программы идут совместно с перепакованной обычной программой. После установки обычной программы, троянская программа формирует окружение для удаленного управления компьютером. Такой компьютер называется зомби.

4. Взломщики – программы основная цель которых используя уязвимость в штатной клиентской программе загрузить в компьютер пользователя вредоносный код. Например, очень часто через IE подключаемом к специальному сайту на компьютер пользователей загружались вирусы и программы-лазейки (атака drive-by-download).

5. Бомбы – программы использующие ограничения ОС и программ. Например, переполнение буфера или ограничения адресного пространства или большое количество символов в строке запроса и т.д. Подобные виды угроз предотвращают использую контрольные метки, так называемые «канарейки». Как только при выполнении программы. Такая метка была достигнута, ОС приостанавливает её работу. Бомбы закладываются и срабатывают по определенному правилу. Например, увольнение администратора и удаление его учетной записи приведет в действие бомбу возмездия.

6. Вымогатели – программы блокирующие работу пользователя. К ним можно отнести программы блокирующие экран или шифровальщики. Основная цель – заставить пользователя заплатить. Как правило, восстановления системы, даже при оплате мошенникам, не происходит, но человек всегда надеется!

7.Логеры – особый вид пассивной атаки. Программы фиксирующие все действия пользователя. Применяется для считывания паролей и конфиденциальной информации.

Дата добавления: 2018-11-26; просмотров: 458;