Информационная безопасность (ИБ)

Анализ угроз

Ø Несанкционированное копирование

Ø Потеря или удаление информации

Ø Несанкционированное (умышленное) изменение информации

Ø Нарушение работоспособности (неэффективное использование ресурсов)

Чаще всего:

l Случайное уничтожение информации

l Нарушение работоспособности сети

l Отказ технических средств из-за неосторожности пользователей

l Воздействие вирусов

l Перегрузка от «спама»

l Кража клиентской базы, финансовой информации и др. действия недобросовестных или уволенных сотрудников

l Неисполнение технических требований из-за невысокой квалификации персонала

Внутренние ИТ-угрозы Российских компаний ( опрос 400 респондентов )

Основной путь утечек информации - сотрудники

Халатное отношение,34%

Слабый контроль,5%

Хакеры,20%

Недостаточный мониторинг безопасности,17%

Внутренние злоумышленники, 24%

Кто отвечает за ИБ ?

l Системный администратор?

(функции: организация бесперебойной работы ИТ и ИС, исполнитель, в большой компании их м.б. несколько)

l Начальник службы безопасности? (функции: охрана предприятия, кадровые проверки, открытый и негласный контроль за лояльностью сотрудников)

l CIO ?

(функции: организация работы всей информационной службы)

Вариант 1 : СIO

+ Защита информации – область специфическая и некомпетентное вмешательство может усугубить проблемы.

- Параллелизм в работе со службой безопасности

Вариант 2 : Начальник СБ

+ ИБ – часть системы общей безопасности, проблема решается системно, т.к. часто слабое звено – некомпетентный или обиженный сотрудник

- Нарушение иерархии в системе управления, подчинение CIO одновременно СБ и руководству может порождать организационные проблемы

Вариант 3 : «два ключа»

СIO + Начальник СБ

+ Службы контролируют друг друга, распределяя роли соответственно квалификации сотрудников.

При этом СБ следит не столько за соблюдением технических мер (грамотный специалист ИТ всегда может найти лазейку) сколько за лояльностью и добросовестностью сотрудников ИТ - службы.

Чтобы построить систему защиты информации –

ответьте на 3 вопроса:

l Что защищать?

l Отчего защищать?

l Как защищать (нормативная база, стандарты, способы, методы, средства, организация)?

Нормативная база

Закон РФ «Об информации, информационным технологиям и защите информации» от 27.07.06 №149-ФЗ

УКАЗ Президента РФ от 03.04.1995 N 334

(ред. от 25.07.2000) «О мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования»

ПОСТАНОВЛЕНИЕ Правительства РФ от 30.04.2002 N 290 (ред. от 17.12.2004) "О лицензировании деятельности по технической защите конфиденциальной информации"

Закон РФ «Об информации, информационным технологиям и защите информации» от 27.07.06 №149-ФЗ

УКАЗ Президента РФ от 03.04.1995 N 334

(ред. от 25.07.2000) «О мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования»

ПОСТАНОВЛЕНИЕ Правительства РФ от 30.04.2002 N 290 (ред. от 17.12.2004) "О лицензировании деятельности по технической защите конфиденциальной информации"

История, предпосылки возникновения стандартов безопасности

l С 1985 г. большинство национальных стандартов по оценке безопасности ориентировались на документ, разработанный по заказу Министерства обороны США, получивший название «Оранжевая книга».

l В ее основу была положена концепция , ориентированная на защиту крупных вычислительных комплексов. Массовое распространение ПК, распределенных систем и глобальных сетей обнаружило недостатки классического подхода к оценке безопасности, эра «Оранжевой книги» закончилась.

На основе «Оранжевой книги»

были разработаны версии, представляющие

собой методики выбора политики

безопасности на основе анализа рисков и

необходимого уровня гарантий:

«Красная книга» - учтены отличия распределительных систем от сосредоточенных;

«Розовая книга» - описаны показатели защищенности, связанные со спецификой СУБД.

Новый подход к безопасности

l Накопившиеся проблемы призван разрешить новый международный стандарт ISO/IES 15408.

l Авторы – специалисты из 6 стран: США, Канады, Германии, Нидерландов, Франции и рабочая группа специалистов WG3 объединенного технического комитета JTC1 «Информационные технологии ISO/IES

Разработки СНГ

l В 1997-1999гг. В соответствии с методологией общих критериев безопасности в Институте технической кибернетики Национальной академии наук Белоруссии разработаны проекты общих требований к профилям защиты, ПЗ межсетевого экрана, сетевого и транспортного уровней.

l С 1998г. Рекомендовано использовать стандарт ISO/IES 15408 в СНГ.

Стандарты РФ

С 01.01.2004г. В РФ принят стандарт

ГОСТ Р ИСО/МЭК 15408-2002, соответствующий международному стандарту ISO 15408

– методика, описывающая параметры и и функции безопасной ИС, применение которой позволяет ответить на вопрос: «Безопасна ли система?», впитавшая в себя многолетний мировой опыт оценки безопасности, принятая в 15 ведущих государствах.

10 главных угроз ИБ

(по данным компании Ernst & Young)

| Качество ПО 38% |

| Физич-ая безопасность 39% |

| Финансовое мошенничество 45% |

| Неправомерное использование ПО 45% |

| DDoS –атаки 48% |

| Потери данных 48% |

| Спам 56% |

| Неправомерные действия 60% |

| Вирусы, троянцы, черви 77% |

| 1 место кражи 37% |

Типы вредоносных программ,%

Сетевые черви, 85%, Вирусы, 10%, Троянцы, 5%

Вирусы

Одна из ранних угроз, первое упоминание относится к началу 80-х годов.

Вирусы мутировали, заражая не только загрузочные сектора жестких дисков , но и файлы документов, базы данных и графические изображения.

В настоящее время считается, что проблемы вирусов как таковых уже не существует, стоит всего лишь обновлять антивирусное ПО.

Вирусы - статистика

В мире существует более 50 000 компьютерных вирусов

Ежемесячно появляется от 200 до 300 новых вирусов.

Примерно 55% вирусов передается через вложения электронной почты.

Каждый месяц примерно 8% компьютеров сталкиваются с проникновением вируса.

Черви

Наиболее активная часть вредоносных программ (заложен механизм самораспространения). В Интернете доступны коды практически любой вредоносной программы, в т.ч. заражающие мобильные телефоны (от рассылки сообщений в чаты до демонстрации фривольных картинок).

В 2004г. Зафиксирована «война» между авторами червей (Bagle vs Netsky), когда одни черви уничтожались другими.

Черви - статистика

Ежедневно обнаруживается 10-15 новых червей, хотя не все обладают какими-то новыми возможностями., обычно являясь модификациями уже известных. Задача – остаться незамеченными для антивирусов в течение первых часов после начала распространения.

Ежегодно атакам червей подвергается 7 компьютеров из 10.

В Европе ущерб от атак ежегодно составляет около 20 млрд. евро, прекращается деятельность около 20% малых предприятий, не обладающих достаточными средствами для защиты.

Троянцы

Основное отличие троянцев – отсутствие механизма самораспространения.

Задача – проникновение с целью обнаружения скрытых каналов утечки информации.

Троянец Mitglieder незаметно устанавливался на компьютер-жертву и служил станцией для пересылки спама.

Функции – от простой пересылки информации до дистанционного выполнения команд владельцев троянца и загрузки других вредоносных программ.

Спам, шпионское и рекламное ПО

Spyware - ПО предназначенное для слежения за действиями пользователя и пересылки собранной информации недобросовестным адресатам, которые могут использовать его для продвижения своей рекламы (аdware) и др. деяний, раздражающих большинство пользователей.

По данным America online шпионское ПО установлено на 80% компьютеров пользователей (у одних сотни у др. единицы), со временем данный класс ПО грозит распространится шире, чем спам.

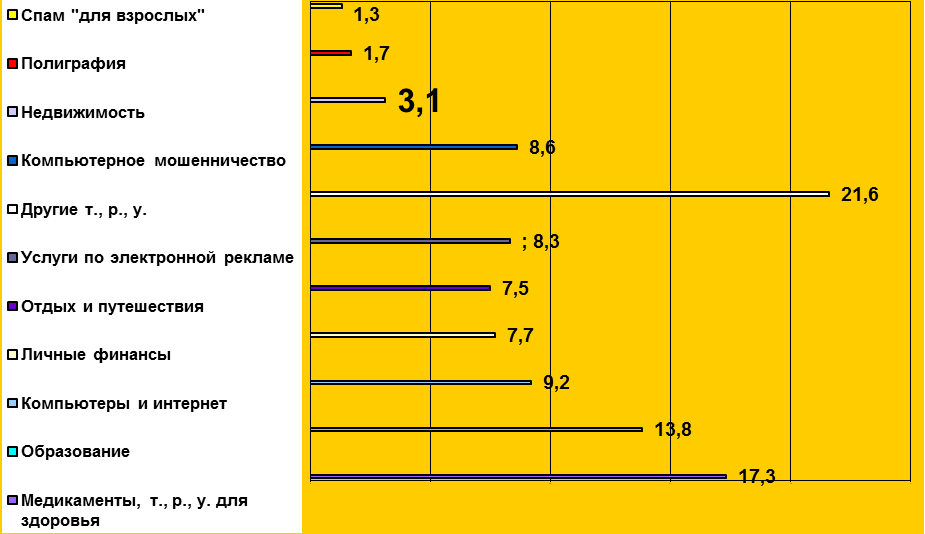

Распределение спама по тематике в Рунете в первом полугодии 2007г.

(источник «Лаборатория Касперского», журнал РС WEEK)

DoS и DDoS –атаки

DoS –атака – «отказ в обслуживании», в одиночку не справляются даже самые крупные компании (Amazon, Microsoft, eBay…)

Дата добавления: 2022-05-27; просмотров: 214;