Дешифровка перехваченных сигналов

Предполагая, что в GSM-сети доступно шифрование, следующим шагом будет дешифровка перехваченных GSM-сигналов. Для GSM принято три алгоритма шифрования; A5/1 и A5/2 — это потоковые шифры и A5/3 — блочный шифр. Из этих трёх A5/2 наиболее слабый и может быть взломан менее чем за секунду на персональном компьютере с только несколькими миллисекундами шифртекста [5]. Алгоритм A5/3 считается наиболее сильным алгоритмом из трёх. Но A5/3 были вскоре оказался теоретически взломанным [6]. Атаки на него требуют 226 подобранных открытых текстов, зашифрованных связанными ключами. Сейчас это не даёт возможности провести практическую атаку на A5/3, однако вызывает беспокойство, потому что этой уязвимости не было в MISTY — шифре, на котором основан A5/3. На момент написания лекции никакой доступной атаки на A5/3 неизвестно, будущее покажет, останется ли это так.

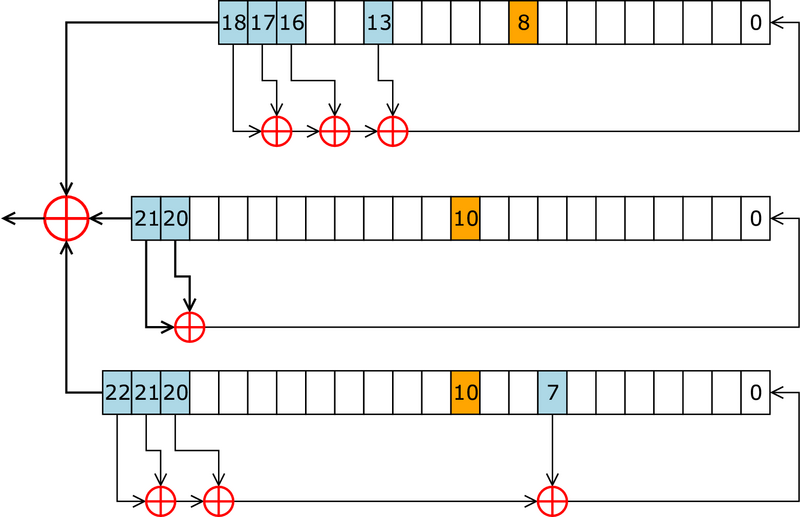

A5/1 — алгоритм шифрования, используемый в большинстве западных стран (рис. 1). Это потоковый шифр на трёх регистрах, переключаемых нерегулярным образом и имеющий суммарное состояние 64 бита, что является удобным для ключа такого же размера. Сессионный ключ вычисляется SIM-картой и внутренней сетью провайдера из случайного запроса и секретного ключа при помощи неопубликованного закрытого алгоритма. Изначально большинство провайдеров использовало алгоритм, называемый COMP128, который был подвергнул реверс-инженеренгу в 1998 Briceno и др. [7]. Так было показано, что COMP128 в действительности предоставляет 54-битный сессионный ключ, дополненный десятью нулями. Неизвестно, какие алгоритмы используются провайдерами в настоящее время для генерации сессионных ключей и продолжают ли они делать их также ослабленными.

Алгоритм A5/1 был первым алгоритмом шифрования, используемым в GSM. Изначально он держался в секрете и раскрывался только производителям GSM под подписку о неразглашении. Однако в 1999 Marc Briceno за счёт реверс-инженеринга GSM-телефонов воссоздал конструкцию алгоритмов A5/1 и A5/2 [7]. С того момента было опубликовано множество атак против A5/1 [8,5,9].

Рис. 1 Схема алгоритма А5/1

Недавно появились анонсы практически выполнимых атак перебора грубой силой с разменом времени на память, которые будут обсуждаться в главе 4.2. Эти атаки фактически являются улучшенной версией атаки, предложенной Elad Barkan и др. в 2003 [5].

Дата добавления: 2016-06-15; просмотров: 2974;