Угрозы информационной безопасности

Основные понятия информационной безопасности

В соответствии с Законом РБ «Об информации, информатизации и защите информации» от 10 ноября 2008 г. № 455-3 под информацией понимают сведения о лицах, предметах, фактах, событиях, явлениях и процессах. Информация может существовать в виде бумажного документа, физических полей и сигналов (электромагнитных, акустических, тепловых и т.д.), а также в виде биологических полей (память человека).

Информация имеет ряд особенностей. Она

– нематериальна;

– передается с помощью материальных носителей;

– содержится в любом материальном объекте как информация о самом себе или о другом объекте.

Ценность информации измеряется следующими ее характеристиками: объективностью (независимость от мнения или мировоззрения субъекта и способов ее получения), полнотой (ее должно быть достаточно для принятия верного решения), достоверностью (правильное восприятия фактов), адекватностью (соответствие реальному положению дел), доступностью, актуальностью и эмоциональностью (т.е. способностью вызывать определенные эмоции у людей, широко используемой, в частности, средствами массовой информации) [1, 2].

Ценная информация нуждается в обеспечении безопасности ее создания, хранения, обработки и передачи. Названные процессы в соответствии с Законом РБ «Об информации, информатизации и защите информации» от 10 ноября 2008 г. № 455-3 образуют понятие информационного объекта[*]. Под информационной безопасностью понимается защищенность информационного объекта от случайного или преднамеренного вмешательства в нормальный процесс его функционирования.

Защита информации–деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию, т.е. процесс, направленный на достижение информационной безопасности.

Угрозы информационной безопасности

Все воздействия на информационный объект могут привести к последствиям (ущербу) трех видов: нарушению конфиденциальности, целостности и доступности объекта.

Нарушение конфиденциальности– нарушение свойства информации быть известной только определенным субъектам.

Нарушение целостности – несанкционированное изменение, искажение, уничтожение информации.

Нарушение доступности (отказ в обслуживании) – нарушаются доступ к информации, работоспособность объекта, доступ в который получил злоумышленник.

Под угрозой информационной безопасности объекта будем понимать возможные воздействия на него, приводящие к ущербу.

Угрозы могут быть случайными (стихийные бедствия, сбои и отказы в работе оборудования и программного обеспечения) и преднамеренными (шпионаж и диверсии, несанкционированный доступ, электромагнитные излучения и наводки, модификация структур автоматизированной системы обработки информации и вредительские программы).

Атакой на информационный объектназывают действие, предпринимаемое злоумышленником, которое заключается в поиске и реализации той или иной угрозы.

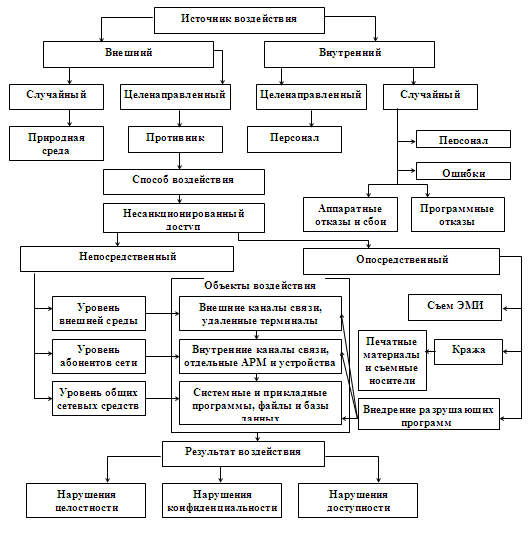

Угрозы могут быть случайными (стихийные бедствия, сбои и отказы в работе оборудования и программного обеспечения) и преднамеренными (шпионаж и диверсии, несанкционированный доступ, электромагнитные излучения и наводки, модификация структур автоматизированной системы обработки информации и вредительские программы). Примеры угроз информационной системе приведены на рисунке 1.1.

Рисунок 1.1 – Модель угроз информационной безопасности

Нарушитель – лицо либо группа лиц, предпринявшее попытки выполнения запрещенных операций по ошибке, незнанию или осознанно, со злым умыслом (из корыстных интересов или без таковых, ради игры или удовольствия, с целью самоутверждения) и использующее для этого различные возможности, методы и средства.

Для достижения своих целей нарушитель должен приложить определенные усилия и затратить определенные ресурсы. При проектировании систем защиты информации строится обобщенная модель нарушителя, которая включает предположения о категориях лиц, к которым может принадлежать нарушитель; о мотивах действия нарушителя (безответственность, самоутверждение или корыстный интерес), его квалификации и технической обеспеченности, а также ограничения и предположения о характере возможных действий нарушителя. Для осуществления угроз информационной безопасности нарушитель может:

– применять методы социальной инженерии: манипуляцию, НЛП, подкуп, шантаж;

– применять пассивные аппаратные средства: технические средства перехвата без модификации компонентов системы, например, радио-закладки между разъемом для клавиатуры и проводом от нее;

– использовать только штатные средства и недостатки СЗИ для ее преодоления (несанкционированные действия с использованием разрешенных средств), а также компактные носители информации, которые могут быть скрытно пронесены через посты безопасности;

– применять методы и средства активного воздействия: модификации и подключения дополнительных технических устройств, подключение к каналам связи, внедрение программных и аппаратных закладок, использование специальных инструментов и технологических программ.

Нарушитель может реализовать угрозы информационной безопасности как без доступа на контролируемую территорию, так и при постоянном или периодическом доступе на территорию или к техническим средствам обработки информации, как с рабочих мест конечных пользователей, так и с доступом в зону управления средствами обеспечения безопасности системы.

Очевидно, что нарушителями могут быть работники организации, поэтому одной из мер предотвращения действий нарушителей является работа по подбору кадров и сопутствующие мероприятия, направленные на формирование психологического климата в коллективе, когда злонамеренные и непреднамеренные действия против организации осуждаются, приветствуется качественное исполнение своих обязанностей, ответственность и аккуратность при работе с информацией и информационными системами, своевременное выявление ошибок пользователей и администраторов, а также недостатков принятой технологии обработки информации и информирование о них подразделений по защите информации.

Дата добавления: 2018-05-10; просмотров: 1899;